девайс лок что это

Использование DeviceLock DLP: опыт интегратора

DeviceLock DLP — это классическая DLP-система с явным акцентом на предотвращение утечек данных. Часто можно услышать, что это инструмент для блокировки и ничего более. Однако с этой системой не все так однозначно. Эксперты компании «Инфосекьюрити» протестировали DeviceLock DLP самостоятельно и поделились своим опытом, который позволит по-новому взглянуть на одного из пионеров российского рынка DLP.

Введение

Так получилось, что у нас (у компании «Инфосекьюрити») любовь к DLP начиналась именно с расследования разных инцидентов с утечками. По сути, 99% рабочего процесса были построены вокруг расследований, обработки запросов от заказчика и тому подобного, что наложило определенный отпечаток на методику подхода к практическому использованию DLP-технологий и специфику восприятия других решений.

И вот осенью 2018, имея за плечами немалый опыт работы с системой, представляющей собой гибрид Post-DLP и зачатков UBA, мы пришли к выводу, что класть все яйца в одну корзину неэффективно (и непроизводительно!), и, руководствуясь такой логикой, решили обратить свое внимание на одного из пионеров российского рынка DLP — DeviceLock. Коллективно прошли полноценный трехдневный тренинг по DeviceLock DLP, с экзаменом и сертификацией по итогу. Теперь, нарастив свою инженерную мощь и технические компетенции, можем поделиться и своим мнением об этом продукте, стоящем особняком от других «новых российских разработок», со своей собственной парадигмой развития.

Логично, что продукт класса Data Leakage Prevention по определению в первую очередь должен эффективно предотвращать утечку, а не предлагать гиперактивность с просмотром рабочего стола сотрудника ради поиска виновных. Хорошо это или плохо, но специфика российской ИБ в том, что в нашей стране блокировка традиционно пользуется низкой популярностью — либо вследствие боязни войти в конфликт с бизнес-подразделениями, которым «эта ИБ» совершенно не интересна и только мешает, либо в силу отсутствия инструментов, или по совсем другим нетехническим причинам. Мы положительно относимся к инструментам, предназначенным для мониторинга и проведения расследований с перелопачиванием архивов со скриншотами и видеозаписями — как минимум по той же вышеупомянутой исторической причине, но также понимаем, что для каждой задачи нужен свой инструмент. И кто знает, насколько богаче были бы наши опыт и кругозор сейчас, если бы в самом начале нашей деятельности в нашем арсенале был DeviceLock.

Предыстория создания и развитие DeviceLock

На российском рынке продукт с давних времен плотно занимает нишу решений для контроля периферии и съемных устройств — флешек, принтеров и прочего, но не всем известен как решение класса DLP.

Парадигма развития DeviceLock заключается в том, что разработчики изначально ориентировались на западный рынок и избрали соответствующий подход — если есть канал утечки, то его надо суметь надежно перекрыть. Так было изначально для устройств, так стало и при переходе DeviceLock в категорию DLP несколько лет назад. Получился продукт из категории «за что заплатил, то и получил» — написано тебе DLP, вот и получил DLP. Пожалуй, это единственный отечественный вендор, который не забыл значение этой аббревиатуры из трех букв.

Соответственно, целевая аудитория DeviceLock — это не «любители подглядывать», а те безопасники, которым нужно предотвратить утечку информации.

Ниже попробуем описать, что же нам может предложить рассматриваемый программный комплекс. В первую очередь, традиционно рассмотрим «классический» набор возможностей таких систем — предотвращение утечек, или попросту блокировка передачи данных.

Архитектура и основные возможности DeviceLock DLP

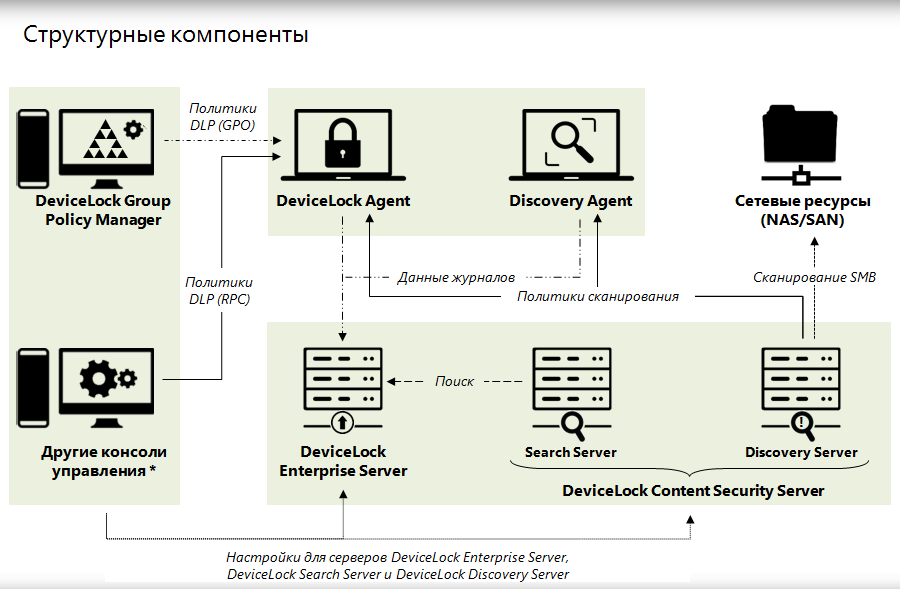

Программный комплекс DeviceLock DLP состоит из следующих компонентов:

Агент DeviceLock — основной компонент, отвечающий за перехват обращений к устройствам и сетевым протоколам и сервисам. Именно он выполняет блокировки или разрешает доступ к контролируемым каналам утечки, он же ведет все журналирование, создает теневые копии и отправляет от себя сигналы тревоги (письмом по SMTP или на SNMP). Умеет писать события в SYSLOG, что дает перспективную возможность «сращивания» DLP с SIEM.

Агент несет «на борту» также возможность контентного анализа — работающего как в режиме фильтра с блокировками по содержимому, так и для пассивного разбора содержимого (чтобы создавать, например, теневые копии не всех файлов и данных подряд, а только при срабатывании контентного правила, или отправить сигнал тревоги без блокировки — а это может очень сильно повысить оперативность мониторинга и эффективность при расследовании инцидентов).

Консоли управления — небольшой набор в целом однотипных консолей, базирующихся на MMC. Основная MMC-консоль (DeviceLock Management Console) умеет подключаться для управления отдельно взятым агентом или серверными компонентами комплекса. Для управления агентами через групповые политики домена Active Directory — другая MMC-оснастка, встраиваемая прямо в редактор групповых политик. Если нет возможности использовать групповые политики, можно управлять агентами и политиками через собственный сервер управления DeviceLock Enterprise Server. Также присутствует веб-консоль, но ее развитие у вендора пока приостановлено. Принципы конфигурирования политик и настроек во всех консолях одинаковы, различаются только конечные точки приложения усилий. В целом интерфейс системы достаточно сложный, местами запутанный, «так сложилось исторически», но гибкий функционально и построенный на классической «админской» концепции управления в Windows: «пользователь — контролируемый канал — права и параметры».

DeviceLock Discovery — обособленный в плане лицензирования модуль с развитыми функциями сканирования рабочих станций и сетевых директорий. Управляется из консоли DeviceLock Management Console. При сканировании Discovery использует все те же возможности контентного анализа, что заложены в «общем» агенте DeviceLock.

DeviceLock Search Server — опциональный серверный компонент, предназначенный для работы с архивом. Работает на Windows Server и базируется на технологиях известного движка dtSearch. На данный момент представляет собой классический поисковик с полнотекстовым поиском — ищет то, что совпадает с заданной поисковой строкой, по всему архиву — среди событий и внутри теневых копий, попавших в архив. Результат поиска выдается в консоли или, что особо интересно, отправляется почтой на указанный адрес. Если такой запрос поставить в расписание, можно получать на почту только те результаты поиска, которые не попадали в ранее выполненный поисковый запрос. Умеет индексировать архивы с нескольких серверов хранения и выдавать результаты поиска сразу по всем индексированным архивам — это сделано, например, для варианта с распределенной инфраструктурой, когда у каждого филиала есть собственный архив, а работу с архивом и расследование инцидентов выполняют безопасники в головном подразделении.

DeviceLock EtherSensor — сетевой DLP-сервер для мониторинга сетевого трафика. Включен в DeviceLock как OEM-решение, интегрирован на уровне архива — сервер перехватывает сетевые события и закидывает в архив DeviceLock, при этом работа с событиями в архиве идет точно та же, что и с событиями от агентов.

DeviceLock Enterprise Server — ключевой серверный компонент, предназначенный для управления архивом и системой в целом. Работает на Windows Server. Умеет собирать с агентов события и теневые копии, складывая их в централизованный архив (он, в свою очередь, живет в MS SQL). Умеет раскидывать на агенты заданные политики, проверять по расписанию состояние агентов и накатывать на проверяемые компьютеры и агенты, и политики — если вдруг они «не те», что в шаблоне. Более того, продукт не стоит на месте, и за то время, что прошло с нашего тренинга, этот сервер научился также исполнять консолидацию архивов — получил ролевую модель master-slave и возможность сливать данные из архивов в филиалах в «главный» архив организации. Учитывая, что платить за сервер не надо — возможности создания децентрализованного архива с регулярной консолидацией становятся весьма разнообразными. Этот же сервер ведет базу данных цифровых отпечатков и анализирует хеши, присланные агентами на проверку.

Возможности блокировки

Именно в блокировке кроется та самая мощь DeviceLock, делающая эту систему DLP. Это безусловно самая сильная, самая функционально насыщенная часть DeviceLock, и рассказывать тут можно довольно много.

Во-первых, в DeviceLock нет, пожалуй, ни одного сетевого канала, который эта система не смогла бы заблокировать. Белые списки для устройств и для сетевого трафика, блокировка всех видов почты, отдельно выделены мессенджеры (включая Viber и WhatsApp), веб-почта и социальные сети, сетевые «шары» по SMB. Строго говоря, в DeviceLock есть все, чтобы перекрыть сотрудникам то, с чем им не положено иметь дело по работе. Реализовано это «все» не просто гибко (по пользователям), а очень гибко. Например, нет нужды просто «закрывать скайп» — можно заблокировать отдельным сотрудникам возможность слать через Skype файлы, оставив в покое чат и звонки. Такая гибкость в блокировках предусмотрена везде, где она в принципе возможна исходя из особенностей контролируемого канала.

И это не все. Агентом можно не просто заблокировать передачу данных на устройство или по сети, но и при помощи контентных фильтров проверить, что именно пытался «слить» пользователь. Это могут быть отдельные слова или подборка из готовых (или самодельных) словарей, совпадения с шаблонами всяческих регулярных выражений. В арсенале контентной фильтрации есть еще анализ свойств документов и файлов (проверка по автору, размеру, дате создания, типу файла), поддержка морфологиии, транслита, готовые словари и шаблоны regexp в больших количествах. Не забыт и OCR — он сразу встроен в агент и вполне пригоден для разбора распечатанных документов. В паре с сервером DeviceLock Enterprise Server агент DeviceLock умеет анализировать файлы по технологии цифровых отпечатков: агент снимает хеш перехваченного файла, «отдает» его серверу, тот проводит анализ и выявляет соответствие с отпечатками, хранимыми в базе на сервере, после чего возвращает агенту результат анализа.

Работают контентные фильтры на лету, позволяя заблокировать передачу данных по разрешенному каналу — таким образом нет нужды блокировать тот же Skype, можно блокировать конкретные файлы и документы — или сам чат, если хочется достичь наиболее жесткой модели защиты и контролировать переписку по заданным словам.

У каждой медали, как обычно, две стороны. Положительная понятна — это безопасность, предотвращение утечек, это отличное решение проблем с ФЗ-152 и GDPR. Отрицательная заключается в том, что за защиту от утечек платит пользователь — вычислительным ресурсом своего компьютера. Неизбежны и нагрузка на машину, и некоторая (порой немалая) пауза при проверке контента. Бизнесу это, увы, не всегда нравится.

Иногда бывает, что коллеги, не до конца разобравшись, ругают DeviceLock, говоря, что какой-то привычной им функциональности нет. Это не всегда так. Например, мы были уверены, что DeviceLock может, к примеру, заблокировать передаваемые через мессенджер файлы и текст по контентному поиску (то есть достаточно тонко), но потом посмотреть перехватываемые сообщения — нельзя. Такая логика в нашем понимании сильно усложняет выявление ложных срабатываний. Эти опасения и описанный ниже сценарий мы выдали вендору на тренинге.

Условный кейс: представим, что DeviceLock настроен очень давно, а тот, кто его настраивал — на данный момент уволился. Нынешнему безопаснику требуется актуализировать настройки системы, учитывая, что определенный сотрудник, которому можно (и нужно) писать «наружу» (например, сейл) жалуется на частые блокировки исходящих сообщений из-за ложных срабатываний.

Ситуация осложняется большими объемами отправляемого текста: и каждое написанное слово не вспомнишь, и поисковый сервер не помощник, и вообще — как решать проблему, непонятно.

Оказалось, что это совсем не проблема — наш безопасник открывает консоль с журналом теневых копий, фильтрует журнал теневых копий по этому сейлу, и смотрит в указанном диапазоне времени, что именно заблокировалось и по какому именно правилу (в журнале вместе с записью о событии выводятся и имена сработавших правил, и конкретные слова или выражения, на которые сработало правило). И весь текст как на ладони, что сейл отправлял — как теневая копия чата и отправленных файлов. Затем безопасник идет в это правило и определяет, что же там вызывает срабатывание, которое теперь должно считаться как false positive. Корректирует правило — и вуаля, проблема закрыта, ничто не препятствует общению с клиентом.

Еще один отрицательный момент — нет карантина. Блокировать — значит блокировать! Пользователь не может, как в других известных DLP, обойти фильтр, заявив свое «осознаю риск и хочу нарушить правило». Безопасник не может проверить почту в карантине, убрать заблокированные по ошибке и направить письма дальше. Впрочем, вендор об этом недостатке знает и обещает в ближайших версиях дополнить функциональность DeviceLock карантином и возможностью обхода фильтра пользователем.

Возможности мониторинга

Мониторинг всего, что передается по каналам утечки — вторая мощная сторона DeviceLock DLP. Блокировать не надо? Нет проблем, те же самые каналы утечки данных можно поставить только под мониторинг. С теми же гибкостью и детализацией уровней контроля. Или одни под блокировки, а другие под мониторинг. Или для одних сотрудников блокировать, а другим — только мониторинг. И так далее.

Можно и контентные фильтры, что идут под знаменем предотвращения утечки, использовать только в целях мониторинга — складывая в архив не все теневые копии подряд, а только те, на которые еще на агенте сработали правила поиска по контенту. На тренинге нам рассказывали, какие проблемы у западноевропейских клиентов вызывает теневое копирование сплошным потоком, тогда как автоматизированный отбор теневых копий в архив на базе анализа контента без участия безопасников решает эту проблему.

События и теневые копии файлов, данных, чатов и т. д. и т. п. (в том числе из мессенджеров) сначала хранятся агентом на локальном компьютере, затем по возможности перебрасываются на сервер в архив. Агент может «дружить» не с одним сервером, а с несколькими, сбрасывая теневые копии и события на тот, что в данный момент времени ответил быстрее.

Однако здесь опять же две стороны медали — мало иметь мегатонны событий и теневых копий в архиве, надо иметь возможность эффективно с ним работать. Для этого предусмотрен поисковый сервер DeviceLock Search Server и различные отчеты, плюс интерактивный граф связей. Не хватает пока что (пока — потому что, опять же, вендор обещает вскорости эту функциональность нарастить) специфических отчетов именно для расследования и оформления инцидентов (досье) и поиска по контенту в архиве — не просто по строке поиска, как это сделано сейчас, а по тем же критериям, что реализованы на агенте в контентных фильтрах, но отсутствуют среди возможностей серверного поиска. Вендор заверяет, что эту проблему он понимает и уже ею занимается.

Возможности контроля хранимых файлов

Реализовано в модуле DeviceLock Discovery. Сделано на тех же механизмах, что используют агенты для поиска контента — то есть словари, regexp, свойства файлов и цифровые отпечатки.

Модуль DeviceLock Discovery хоть и серверный, но сканирование рабочих станций умеет делать не только с «базы», то есть сервера, но и через установку и удаление после сканирования собственных агентов. Если же на рабочих станциях уже стоит агент DeviceLock, сканирование можно поручить ему. Умеет сканировать собственно рабочие станции — целиком или отдельные каталоги, любые SMB-шары, что доступны с рабочих станций или с сервера, подключенные флешки и т. д

Сканирование для контроля хранимых на рабочих компьютерах можно запускать по расписанию или вручную, а по его результатам система строит довольно подробный отчет с элементами интерактива. Что важно, на создании отчета история не заканчивается: в случае обнаружения некоего файла по заданным условиям система может сразу же выполнить с ним указанные действия. Простейшее — выдать сообщение юзеру через трей или отправить письмо на указанный адрес. Дальше — больше: можно принудительно изменить права доступа или зашифровать файл стандартными виндовыми средствами, чтобы пользователь оказался в ситуации «видит око, да зуб неймет», удалить сам файл или архив, в котором он нашелся.

На оборотной стороне медали — не хватает функции сканирования баз данных и порталов SharePoint.

Выводы

Бытует мнение, что для задач мониторинга DeviceLock непригоден, что это инструмент для блокировки и ничего более. Строго говоря, следить за сотрудником инструментом, заточенным на борьбу с утечками «на корню» — по меньшей мере глупо. Однако рыночные тренды игнорировать не стоит. Даже западный рынок видит в слиянии DLP и UBA будущее, так что и таким мастодонтам, как DeviceLock, придется добавлять новые фишки (кейлогер, просмотр экрана рабочего стола пользователя и т. д.).

В ходе того самого тренинга, о котором было упомянуто в начале статьи и неоднократно после него, мы обсуждали с вендором те недостатки, которые увидели в DeviceLock. Это прежде всего отсутствие функциональности UBA и недостаточные возможности в расследовании инцидентов.

Вместо того чтобы воевать с ветряными мельницами и доказывать, что никакими скриншотами и отчетами утечку не предотвратить, DeviceLock принимает разумное решение и готовится наращивать дополнительную функциональность — по сути, выходить за рамки традиционного понятия DLP. Парадигма развития DeviceLock не изменилась — разработчики смотрят прежде всего на поиск решения задачи «перекрыть канал утечки» и лишь затем на прочие функции. Но уже в очередной версии, которая вот-вот появится на рынке (по инсайдерской информации, Бета будет опубликована через пару месяцев), будут и снимки экранов, и кейлогер, и новые виды отчетов, расширение возможностей поискового сервера для расследования инцидентов, и про расширение функций блокировки тоже не забыто.

В сухом остатке: имеем классическую DLP-систему с явным акцентом на предотвращение утечек данных и богатыми возможностями для решения вышеозначенной задачи, с последовательным развитием дополнительных функций в заданной парадигме.

Рассматриваемая система, как и любая другая, имеет и достоинства, и недостатки. Мощные возможности блокировки поставлены в основу и возможностей, и логики продвижения системы. Если вам необходим упор на функциональность расследования инцидентов, а не защита от утечек, стоит посмотреть на другие продукты на рынке DLP. Если важно обеспечить защиту от утечек, на сегодня DeviceLock — самый мощный и гибко настраиваемый в части разных блокировок DLP-продукт.

Обзор DeviceLock DLP Suite 8. Часть 1: функциональные возможности

В этом обзоре мы подробно расскажем о DeviceLock DLP Suite 8 — комплексной DLP-системе, способной контролировать как периферийные устройства, так и сетевые каналы передачи данных. В первой части обзора рассматривается концепция продукта, его общие функциональные возможности, развертывание и первоначальная настройка.

Сертификат AM Test Lab

Номер сертификата: 150

Дата выдачи: 23.07.2015

Срок действия: 23.07.2020

Введение

Компания «Смарт Лайн» осенью 2014 года представила новую версию известного на рынке продукта — DLP-систему DeviceLock 8.0. Мы прежде не делали подробных обзоров этого продукта, поэтому сначала расскажем про его эволюцию в последние годы.

Очень многие в России знакомы с хорошо зарекомендовавшей себя на рынке версией DeviceLock 6.x. В отличие от нее версия DeviceLock 7.0 уже была совершенно иным по функциональности продуктом, в котором появились модули анализа сетевого трафика NetworkLock и контентного анализа ContentLock.

В свою очередь, в версию DeviceLock 8.0 добавлен совершенно новый модуль DeviceLock Discovery. Помимо этого, в «восьмерке» значительно переработано ядро, усовершенствованы компоненты NetworkLock, ContentLock, и DeviceLock Search Server. Значительно усилен арсенал технологий контекстного анализа и контентной фильтрации, добавлен модуль распознавания символов в графике OCR, расширены инструменты администрирования, а также внедрено множество других улучшений, доработок и функций.

В то же время разработчики сохранили привычный интерфейс, поэтому администраторам, уже работавшим с предыдущими версиями продукта, будет проще разобраться в новинке.

Состав программного комплекса DeviceLock DLP Suite 8

Восьмая версия DeviceLock DLP Suite — очередной логичный шаг в развитии этого программного продукта. Она включает в себя не только традиционный для комплекса агентский компонент, устанавливаемый на конечный хост пользователя (Endpoint DLP), но и новый серверный компонент DeviceLock Discovery, расширяющий функциональные возможности комплекса.

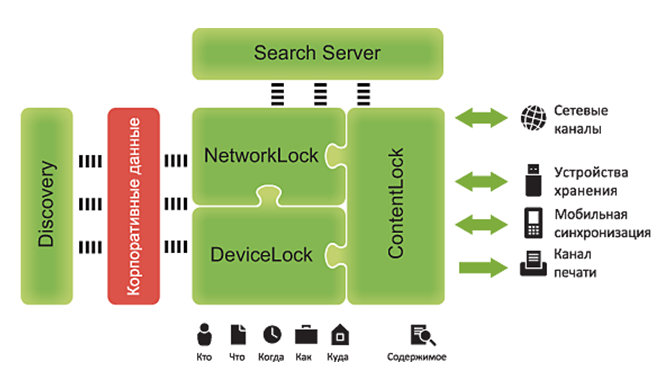

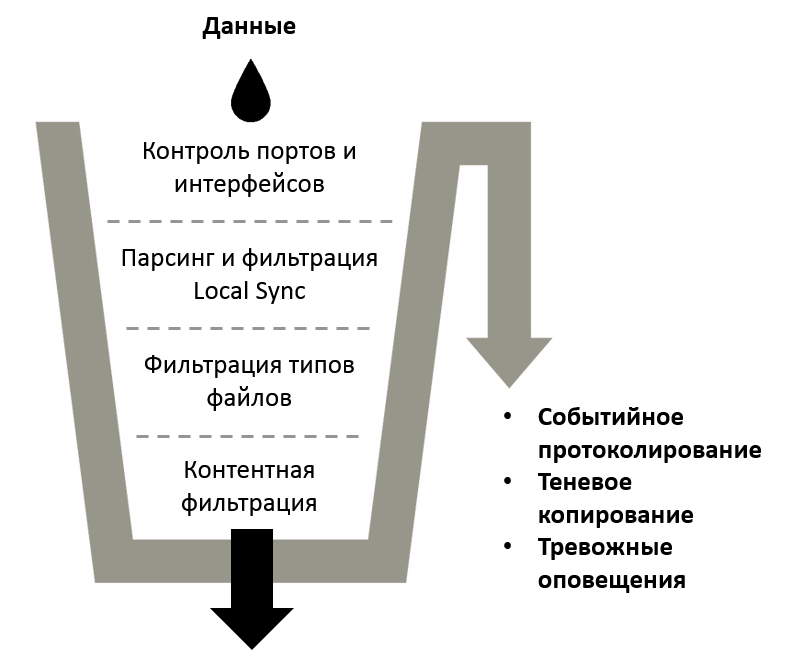

Программный комплекс DeviceLock DLP Suite включает в себя базовый компонент DeviceLock Base и взаимодополняющие его компоненты — NetworkLock, ContentLock, DeviceLock Discovery и DeviceLock Search Server (DLSS). Они лицензируются отдельно, в любых комбинациях (см. рисунок 1).

Рисунок 1. Покомпонентный состав DeviceLock DLP Suite 8

В случае интеграции с групповыми политиками Active Directory (AD) роль сервера управления берет на себя контроллер домена. Такая реализация устраняет зависимость управления DLP-системой от доступности DLP-сервера и позволяет задействовать уже существующую в организации инфраструктуру управления компьютерами домена. Консоль управления DeviceLock прозрачно встраивается в стандартную оснастку Group Policy Editor, что позволяет автоматически устанавливать агентские компоненты на новые компьютеры, подключаемые к корпоративной сети, и управлять DLP-политиками через групповые политики домена.

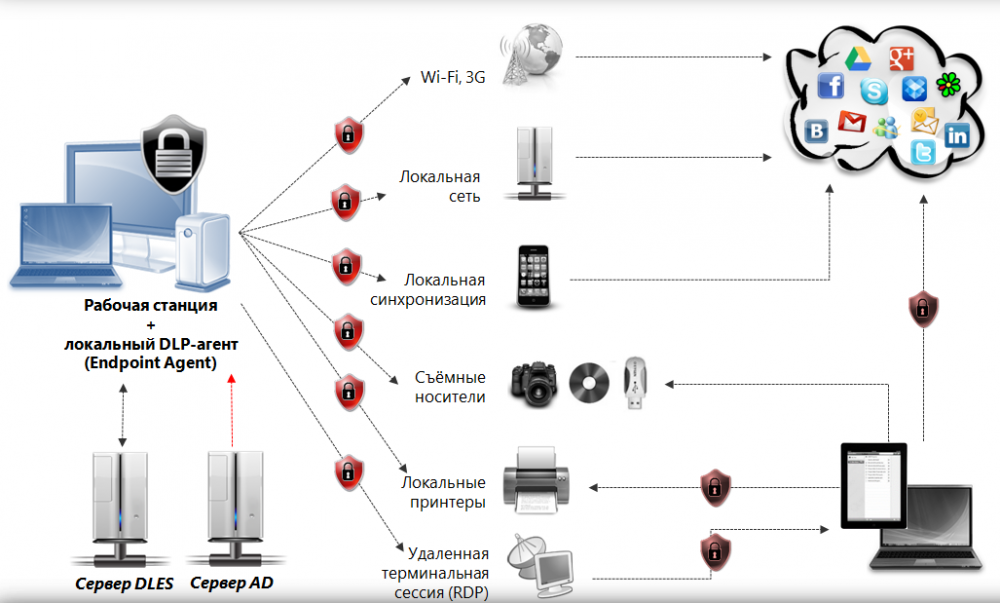

Агент DeviceLock выполняет весь спектр функций контроля внешних устройств и сетевого трафика на компьютере, где он установлен. То есть архитектурно анализ событий осуществляется непосредственно на рабочих станциях. Агент DeviceLock, содержащий в себе все три основных компонента комплекса (DeviceLock, NetworkLock, ContentLock), устанавливается на каждый компьютер, функционирует, начиная с уровня ядра Microsoft Windows, запускается автоматически и обеспечивает защиту от утечек данных, оставаясь в то же время невидимым для локального пользователя.

Рисунок 2. Контроль каналов утечки данных в Агенте DeviceLock

Компонент DeviceLock Discovery имеет своего собственного агента, который устанавливается выборочно на нужные сетевые узлы, если там не установлен уже агент DeviceLock, также способный решать задачи сканирования файловой системы.

Рисунок 3. Архитектура комплекса DeviceLock DLP Suite 8

* DeviceLock Enterprise Manager, DeviceLock Management Console, DeviceLock WebConsole

Базисный компонент DeviceLock (или DeviceLock Base) — основной компонент решения и инфраструктурное ядро для других компонентов комплекса, включающий в себя также консоли централизованного администрирования. Прежде всего, он реализует задачи контекстного контроля доступа к внешним и периферийным устройствам, портам ввода/вывода и сетевым протоколам.

DeviceLock Base можно приобретать и использовать как самостоятельный продукт EDPC-класса (то есть для противодействия утечкам данных посредством периферийных устройств, без контроля сети и функций контентной фильтрации). Именно с этого самостоятельного продукта, ставшего со временем основой DLP-комплекса, в 1996 году началось развитие решения DeviceLock DLP Suite.

DeviceLock Base контролирует весь спектр потенциально опасных устройств и сетевых коммуникаций: USB-устройства и порты, CD/DVD-приводы, FireWire, инфракрасные (IrDA), параллельные (LTP) и последовательные (COM) порты, беспроводные Wi-Fi- и Bluetooth-адаптеры, внутренние и внешние сменные накопители и жесткие диски, ленточные накопители, системный буфер обмена Windows. Кроме того, DeviceLock Base позволяет контролировать файлы, расположенные на локальных дисках и сетевых ресурсах.

Компонент NetworkLock обеспечивает контекстный контроль каналов сетевого обмена данными на рабочих компьютерах, включая распознавание сетевых протоколов и используемых портов, детектирование приложений, инициирующих соединение и их селективную блокировку, реконструкцию сообщений и сессий с восстановлением файлов, данных и параметров, а также протоколирование и теневое копирование передаваемых файлов (см. рисунок 4).

Рисунок 4. Ключевые возможности NetworkLock в составе DeviceLock DLP Suite 8

Компонент ContentLock обеспечивает механизмы контентного анализа и фильтрации данных, передаваемых как посредством сменных носителей, через канал печати или буфер обмена данными, так и по сети — с помощью электронной почты, социальных сетей, служб мгновенных сообщений (IM), файлового обмена FTP и SFTP и т. д. (см. рисунок 5). ContentLock позволяет осуществить выборочное теневое копирование, в случае когда можно настроить правила контентной фильтрации для сохранения только значимых передаваемых данных для последующего аудита или расследований инцидентов информационной безопасности.

В арсенале ContentLock есть поиск по ключевым словам, морфологический анализ с использованием отраслевых словарей, анализ по регулярным выражениям, анализ по формальным признакам и расширенным свойствам документов и файлов, распознавание текста в графических документах и другие технологии контентного анализа.

Рисунок 5. Ключевые возможности ContentLock в составе DeviceLock DLP Suite 8

Серверный компонент DeviceLock Discovery предназначен для обнаружения несанкционированных копий файлов с конфиденциальными данными на рабочих станциях и сетевых ресурсах. В зависимости от заданной политики безопасности к обнаруженным файлам могут применяться различные действия: например, блокировка доступа, удаление, отправка оповещения пользователю и запись в файл отчёта. В будущих версиях производитель планирует добавить возможность карантина обнаруженных файлов, а также сканирование структурированных хранилищ данных (почтовые архивы, базы данных и пр.).

DeviceLock Discovery может сканировать рабочие станции пользователей под управлением Windows (локальные диски и подключенные устройства хранения), а также сетевые ресурсы общего доступа

и системы хранения данных (SAN/NAS), доступные по протоколу SMB.

По всем найденным в соответствии с заданными правилами сканирования файлам DeviceLock Discovery может отправлять администратору безопасности оповещения в реальном времени и таким образом инициировать внешние процедуры управления инцидентами. Уникальная особенность компонента — наличие собственного резидентного OCR модуля, включенного как в состав сервера Discovery, так и в агенты, для распознавания текста в графических файлах. Заметим, что модуль OCR входит в состав DeviceLock Discovery и не требует дополнительного лицензирования.

Для удаленного сканирования сервер DeviceLock Discovery использует протокол SMB, что позволяет сканировать локальные и сетевые Linux/Unix ресурсы.

DeviceLock Enterprise Server (DLES) — второй ключевой компонент в архитектуре комплекса DeviceLock DLP Suite, при этом являющийся опциональным и нелицензируемым (бесплатным). Он применяется, прежде всего, для сбора с агентов DeviceLock и централизованного хранения запротоколированных событий и данных теневого копирования (для чего используется MS SQL Server). Вторая функция DLES — мониторинг текущего состояния агентов и применяемых политик. DLES не требует лицензирования, поэтому он может быть использован в любом количестве для создания любой вариации распределенной инфраструктуры сбора данных аудита.

DeviceLock Search Server (DLSS) — серверный компонент, обеспечивающий полнотекстовый поиск по централизованным базам данных теневого копирования и событийного протоколирования, что позволяет существенно упростить и ускорить аудит и расследование инцидентов информационной безопасности. Компонент лицензируется отдельно.

Консоли управления — интерфейс контроля, который администратор использует для удаленного управления любой системой, на которой установлены агенты или серверы комплекса DeviceLock DLP. DeviceLock поставляется с четырьмя различными консолями управления:

Для управления серверными компонентами DeviceLock DLP используются DeviceLock Management Console и DeviceLock WebConsole. Можно выбрать наиболее подходящую для конкретных задач консоль управления.

Особенности лицензирования DeviceLock DLP Suite 8

Политика лицензирования DeviceLock DLP Suite построена по модульному принципу. Она предусматривает как возможность приобретения лицензии «все в одном» (all-in-one), так и выборочное лицензирование по отдельным компонентам. Базовый компонент DeviceLock Base обязателен для любой инсталляции комплекса и может использоваться независимо. Опциональные компоненты — ContentLock, NetworkLock, Discovery и DLSS — могут приобретаться дополнительно к DeviceLock Base независимо друг от друга. Они лицензируются отдельно, что обеспечивает пользователям гибкое и экономное расширение функционала.

Поскольку инсталляционный пакет DeviceLock DLP Suite включает сразу все компоненты комплекса (в состав агента DeviceLock входят компоненты DeviceLock Base, ContentLock и NetworkLock), активация опциональных лицензий не требует переустановки каких-либо его частей, равно как и дополнительной установки компонентов.

Функциональные возможности DeviceLock DLP Suite 8

Функциональные возможности программного комплекса DeviceLock Endpoint DLP Suite весьма широки. Рассмотрим основные его функции и возможности.

1. Контроль доступа к устройствам и интерфейсам

DeviceLock Base обеспечивает полный контроль доступа пользователей и пользовательских групп к портам ввода-вывода (USB, FireWire, COM, LPT, IrDA), сетевым адаптерам WiFi и Bluetooth, любым типам принтеров (локальные, сетевые и виртуальные), мобильным устройствам (на базе iOS, Android, Windows Phone и других платформ), а также сменным носителям CD/DVD и т. п.

Для любого типа устройства или порта можно задать доступ в зависимости от времени и дня недели, а также задать тип доступа «только чтение» для сменных носителей.

2. Контроль сетевых коммуникаций

NetworkLock имеет механизм распознавания сетевых протоколов и используемых портов TCP/UDP, детектирования приложений, инициирующих соединение. Согласно настраиваемым политикам безопасности, выполняет селективную блокировку, реконструкцию сообщений и сессий с восстановлением файлов, данных и параметров, а также протоколирование и теневое копирование передаваемых файлов.

NetworkLock контролирует следующие сетевые протоколы и сервисы:

3. Контентная фильтрация

ContentLock обеспечивает контентную фильтрацию данных, отправляемых на печать, передаваемых через буфер обмена, копируемых на съемные устройства хранения данных и передаваемых через сетевые протоколы. В арсенале ContentLock — распознавание более чем 160 типов форматов файлов, анализ по регулярным выражениям с различными численными и логическими условиями соответствия заданным критериям, ключевым словам и другие технологии.

Контентная фильтрация представлена следующими технологиями:

Поиск по ключевым словам с применением морфологического анализа (для английского, французского, итальянского, немецкого, испанского, русского, португальского и польского языков). Поиск по целым словам или частичному совпадению, поддержка транслитерации для русского языка.

Поиск по шаблонам на базе регулярных выражений с числовыми и булевыми порогами срабатывания.

Поиск по встроенным комплексным шаблонам регулярных выражений (номера кредитных карт, адреса, паспортные данные и т. д.).

Встроенные отраслевые терминологические словари.

Поиск по расширенным свойствам документов и файлов (имя, размер, наличие парольной защиты, наличие текста, дата и время последнего изменения, титул, тема, метки и категории документа, комментарии и авторы, наличие отпечатка Oracle IRM и др.).

Оптическое распознавание символов (OCR) для следующих языков: болгарский, каталонский, хорватский, чешский, датский, голландский, английский, эстонский, финский, французский, немецкий, венгерский, индонезийский, итальянский, латышский, литовский, норвежский, польский, португальский, румынский, русский, словацкий, словенский, испанский, шведский и турецкий.

4. Контроль по типу файлов

DeviceLock DLP позволяет разрешать и запрещать доступ к определенным типам файлов вне зависимости от политик безопасности, установленных на отдельное устройство или сетевой протокол, а также задавать избирательные политики теневого копирования с целью исключения из хранимых на сервере файлов тех, что не имеют значимости для расследования инцидентов. Определение типов файлов основано на сигнатурном методе и не зависит от расширения файла. Алгоритм распознавания сигнатур на сегодня умеет распознавать более 4300 типов файлов, и этот перечень постоянно пополняется.

5. Контроль буфера обмена

Буфер обмена — в умелых руках не менее опасный канал утечки информации, чем сетевые протоколы или флешки. DeviceLock позволяет эффективно предотвращать потенциальную утечку данных еще до того, как они будут переданы с компьютеров — когда пользователь намеренно или случайно копирует данные между различными приложениями и документами через системный буфер обмена Windows. Контекстный контроль доступа пользователей к операциям буфера обмена обеспечивается на уровне объектов и типов данных, включая файлы, текстовые данные, графические изображения, аудиофрагменты (например, записи, сделанные Windows Sound Recorder), а также данные неопределенного типа. DeviceLock также позволяет селективно блокировать «снимки экрана», выполняемые стандартной функцией PrintScreen, как для отдельных пользователей, так и для различных приложений.

6. Белые списки

DeviceLock поддерживает формирование политик безопасности на основании белых списков:

Белый список USB-устройств — по производителю, модели устройства или уникальному серийному номеру.

Белый список носителей CD/DVD-дисков на основе записанных на них данных с разрешением их использования, даже если сам CD/DVD-привод заблокирован.

Временный белый список для предоставления временного доступа к устройствам при отсутствии сетевого подключения, может также использоваться как механизм двойного набора политик безопасности для работы в офисной сети или за ее пределами. Для предоставления доступа к USB-устройству администратор безопасности сообщает пользователю специальный короткий буквенно-цифровой код (например, по телефону или текстовым сообщением), который временно разблокирует доступ только к требуемому устройству на заданное администратором время.

Белый список сетевых протоколов позволяет задавать политики безопасности для NetworkLock, основанные на принципе белого списка. Политики доступа в Белом списке могут быть заданы по IP-адресам, диапазонам и маскам подсетей, идентификаторам отправителей и получателей сообщений и писем (в мессенджерах и электронной почте), а также по сетевым портам TCP\UDP и их диапазонам.

7. Поиск несанкционированных копий конфиденциальных данных

Используя DeviceLock Discovery, можно автоматически сканировать локальные диски и сетевые системы хранения данных, размещенные как внутри, так и за пределами корпоративной сети. Администраторы могут задавать правила сканирования и обнаружения, определяющие, какого рода данные сотрудникам недопустимо хранить на рабочих станциях в корпоративной сети, и выполняющие различные опциональные действия с обнаруженными документами и файлами — удаление, шифрование или изменение прав доступа.

8. Полнотекстовый поиск по журналам

DeviceLock Search Server позволяет проводить полнотекстовый поиск по содержимому файлов теневого копирования и журналам событийного протоколирования, хранящимся в центральной базе данных сервера DeviceLock Enterprise Server. Полнотекстовый поиск особенно полезен в случаях, когда надо решить задачу оперативного поиска по содержимому документов, хранимых как теневые копии. DeviceLock Search Server может автоматически распознавать, индексировать и отображать документы множества форматов, таких как: Adobe Acrobat (PDF), Ami Pro, Архивы (GZIP, RAR, ZIP), Lotus 1-2-3, Microsoft Access, Microsoft Excel, Microsoft PowerPoint, Microsoft Word, AutoCAD, Microsoft Works, OpenOffice (документы, таблицы и презентации), Quattro Pro, WordPerfect, WordStar и многие другие.

9. Оптическое распознавание символов (OCR)

Использование OCR-технологий в резидентном модуле позволяет извлекать текст из графических файлов (например, отсканированных документов или скриншотов) и проверять его контентно-зависимыми правилами. Данный модуль встроен в агент DeviceLock, сервер и агент Discovery и не требует дополнительного лицензирования.

10. Теневое копирование

Этот механизм в DeviceLock позволяет сохранять точную копию данных, копируемых на внешние устройства, передаваемых через LPT- или COM-порты, печатаемых на локальных и сетевых принтерах, а также передаваемых по каналам сетевых коммуникаций (включая переписку и файлы в мессенджерах, сообщения и вложения в электронной почте и т. д.). Точные копии всех файлов и данных могут централизованно храниться в SQL-базе данных на сервере модулем DeviceLock Enterprise Server (DLES). DLES при этом может извлекать из ISO-образов CD/DVD/BD-дисков записываемые файлы.

Расширенные настройки аудита и теневого копирования в DeviceLock позволяют гибко настраивать потоковое сжатие данных, контроль пропускной способности сети, автоматический выбор оптимального сервера DLES и локальной квоты кэша данных.

Теневое копирование DeviceLock совместимо с библиотекой программного обеспечения, поддерживаемой национальным институтом стандартов и технологий США, а также с базой данных Hashkeeper, созданной и поддерживаемой министерством юстиции США. Данные теневого копирования могут быть проверены на вхождение в базы данных известных файлов, что позволяет их использовать в компьютерной криминалистике. Такие базы данных содержат цифровые отпечатки множества известных файлов (файлы операционных систем, прикладного программного обеспечения и т. п.). Возможно создание собственных баз данных цифровых отпечатков (поддерживаются алгоритмы SHA1, MD5 и CRC32) конфиденциальных файлов, чтобы затем использовать их для выявления фактов копирования пользователями этих конфиденциальных файлов.

11. Защита от локального администратора

Режим работы драйверов DeviceLock обеспечивает необходимый уровень защиты, даже если пользователи имеют административные привилегии на своих рабочих локальных компьютерах. Когда защита DeviceLock включена, никто, кроме авторизованных администраторов, не может подключиться к агенту, остановить или удалить сервис. Даже члены локальной группы Администраторы (если они не входят в список авторизованных администраторов DeviceLock) не могут обойти защиту. Все попытки некорректно завершить процесс будут игнорироваться системой или приведут к системной ошибке, что не позволит обойти политику безопасности.

12. Централизованное управление

Полная интеграция централизованного управления DeviceLock в групповые политики Windows позволяет автоматически устанавливать агенты DeviceLock на новые компьютеры и распространять DLP-политики как объекты групповых политик домена Active Directory. Управление DLP-политиками при интеграции с доменом осуществляется посредством консоли DeviceLock Group Policy Manager.

Агенты могут устанавливаться на удаленные компьютеры с уже определенными политиками безопасности путем развертывания заранее сформированного MSI-пакета. Он создается администратором при помощи стандартной консоли управления DeviceLock.

Наиболее часто применяемая консоль управления DeviceLock представляет собой оснастку для Microsoft Management Console (MMC) в стандартном стиле Windows, что обеспечивает интуитивно понятный и комфортный вариант работы для администраторов Windows. Для организаций, не использующих домен AD, предусмотрена дополнительная консоль с собственным интерфейсом — DeviceLock Enterprise Manager, позволяющая единовременно управлять группами агентов на группах компьютеров.

13. Аудит действий пользователей

DeviceLock позволяет протоколировать все действия пользователей с устройствами и файлами (копирование, чтение, удаление и т. п.). Также можно настроить протоколирование изменений в настройках DeviceLock, время старта и остановки сервиса. DeviceLock использует стандартную подсистему протоколирования событий в Windows, а также автоматически собирает данные событийного протоколирования с удаленных компьютеров в локальной сети и хранит их в центральной базе данных SQL-сервера. Даже пользователи с административными правами (если они не входят в список авторизованных администраторов DeviceLock) не могут изменить, удалить или иным образом исказить теневые копии и данные журналов, как еще хранимые в локальном кэше на контролируемой рабочей станции, так и уже переданные на DeviceLock Enterprise Server.

14. Система тревожных оповещений

DeviceLock обеспечивает отправку тревожных оповещений для администратора в режиме реального времени. Оповещения могут отправляться в почтовых сообщениях по протоколам SMTP и/или SNMP. Предусмотрено два типа оповещений: административные (изменение настроек сервиса, остановка агента DeviceLock, изменения в списке администраторов, неуспешные попытки пользователя внести изменения в политики и т. п.) и специфичные для устройств и протоколов, отправляемые при наступлении какого-либо инцидента информационной безопасности (попытка доступа к запрещенному устройству, передача файла с конфиденциальными данными и т. д.). Настройка тревожных оповещений осуществляется администратором аналогично настройке событийного протоколирования, но при этом не заменяет его.

15. Централизованное хранение журналов событий и теневого копирования

Для централизованного сбора и хранения данных теневого копирования и журналов событийного протоколирования используется нелицензируемый компонент DeviceLock Enterprise Server (DLES). Для равномерного распределения нагрузки в локальной сети можно установить несколько экземпляров DLES, которые, в свою очередь, используют любое количество доступных SQL-серверов для хранения данных. Это решает проблемы балансировки нагрузки в корпоративной сети и дает возможность гибкого масштабирования DLP-системы под различное количество защищаемых хостов.

16. Политики автономного и оперативного режима

DeviceLock может применять один набор политик для ситуации, когда компьютер подключен к сети, доступен контроллер домена или доступен DeviceLock Enterprise Server (онлайн-режим), и другой набор политик для ситуации, когда компьютер не подключен к сети, недоступен контроллер домена или недоступен DeviceLock Enterprise Server (офлайн-режим). Применение различных политик для двух режимов полезно, например, для запрета использования адаптеров Wi-Fi, когда компьютер подключен к офисной сети компании, и разрешения, когда находится за ее пределами.

17. Интеграция с внешними средствами шифрования

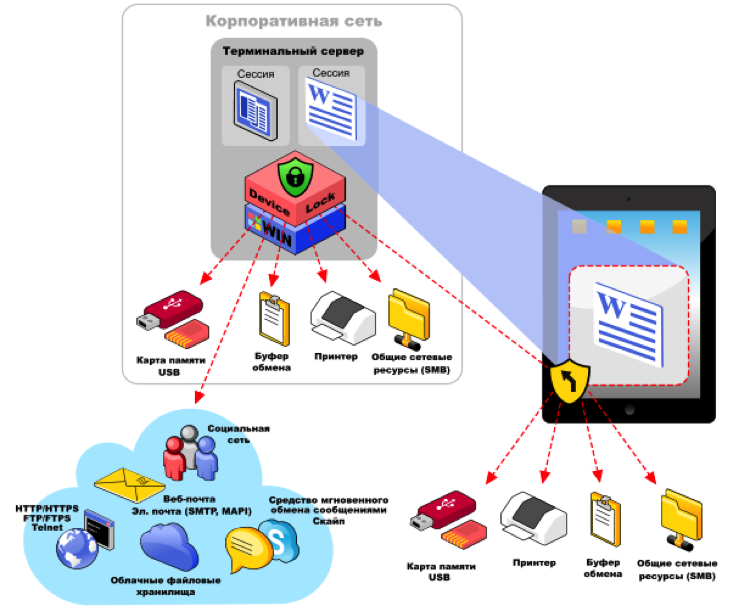

18. Поддержка виртуальных и терминальных сред

В DeviceLock DLP Suite реализована поддержка виртуальных и терминальных сред (см. статью о DeviceLock Virtual DLP), что существенно расширяет возможности по предотвращению утечек данных в виртуальной инфраструктуре, созданной как в форме локальных виртуальных машин, так и терминальных сессий или опубликованных приложений на гипервизорах (серверах виртуализации). Поддерживаются рабочие среды и приложения от трех основных разработчиков — Microsoft (RDS/RDP), Citrix (XenApp, XenDesktop) и VMware (VMware View).

Рисунок 6. Защита терминальных сессий в DeviceLock DLP Suite 8

Благодаря полноценному набору контекстных и контентных методов фильтрации данных DLP-политики для виртуальных сред обеспечивают контроль потока данных между виртуальным рабочим столом (приложением) и перенаправленными на удаленные рабочие компьютеры периферийными устройствами, включая съемные CD\DVD\HDD-накопители, принтеры, USB-порты и буфер обмена данными. Более того, все сетевые соединения пользователей внутри терминальной сессии также контролируются DLP-механизмами DeviceLock. Как и в обычном режиме, обеспечиваются централизованное журналирование действий пользователя и теневое копирование переданных им файлов и данных.

Контроль удаленных устройств, подключенных к серверам организации через терминальные сессии, является универсальными и не зависящим от платформы на конечном устройстве, и работает на всех видах персональных устройств — под управлением iOS, Android и Windows RT/Phone, а также на любых тонких клиентах, не говоря уже про полноценные рабочие станции и лэптопы. Такая особенность контроля терминальных сред связана с тем, что агент DeviceLock устанавливается на стороне корпоративной среды, а не на конечном устройстве. Таким образом, пользователь сохраняет возможность подключать к корпоративной среде через сторонние сети любые персональные устройства для получения доступа к рабочим данным и бизнес-приложениям, в том числе мобильные устройства. Для него этот процесс прозрачен, а DLP-система продолжает обеспечивать защиту данных в терминальной среде. Администратор может отслеживать, проверять и отфильтровывать содержимое обмена данными между защищенной виртуальной рабочей средой и персональным устройством пользователя, а также всеми перенаправленными в терминальную сессию периферийными устройствами и буфером обмена данными.

18. Контроль синхронизации мобильных устройств

DeviceLock Base обеспечивает обнаружение и контроль локальных подсоединений мобильного устройства на уровне интерфейса (USB, Bluetooth, IrDA, COM), по типу устройства (Windows Phone, iPhone, Android) и, если возможно и необходимо, по модели и уникальному идентификатору.

Далее результаты передаются парсеру протокола синхронизации, который осуществляет протокольный анализ потока данных, детектирует его отдельные объекты (файлы, фотографии, календарь, почта, задачи, заметки), фильтрует запрещенные типы и пропускает остальные к детектору типов файлов. На этом этапе производится фильтрация файлов по их реальному типу, а на окончательном этапе выполняется фильтрация с применением контентного анализа.

Рисунок 7. Контроль протоколов мобильной синхронизации DeviceLock DLP Suite 8

18. Соответствие законодательству

DeviceLock соответствует всем наиболее распространяемы требованиям и стандартам в области информационной безопасности. В частности, он соответствует требованиям ФЗ «О коммерческой тайне», ФЗ «О защите персональных данных». Продукт будет интересен банковскому сектору, поскольку он удовлетворяет техническим требованиям отраслевого стандарта СТО БР ИББС, стандарту по защите платежных систем PCI DSS, международного банковского стандарта Basel II. Следует отметить, что для наиболее требовательных клиентов у DeviceLock есть версии сертифицированные ФСТЭК. Несмотря на то, что 8-я версия пока находится в стадии сертификации, она полностью соответствует всем требованиям отечественного регулятора по технической защите информации.

Системные требования

DeviceLock не отличается большими системными требованиями к аппаратным ресурсам. Агент DeviceLock, выполняющий задачи DLP-контроля непосредственно на рабочих станциях, адаптирован для функционирования на локальном компьютере, при этом вычислительные ресурсы со стороны сервера не привлекаются.

Таблица 1. Системные требования DeviceLock DLP Suite 8

| Аппаратное обеспечение | Поддерживаемые операционные системы |

| Агенты DeviceLock | |

| Минимальные требования CPU Pentium 4, память от 64 Мб, дисковое пространство от 100 Мб + дополнительное место для теневых копий | Microsoft Windows NT/2000/XP/Vista/7/8/8.1/Серверные Windows Server 2003/2008/2012 R2 (32/64-бита);Apple OS X 10.6.8/10.7/10.8/10.9 (32/64-бита);Виртуальные и терминальные рабочие среды:Microsoft RDS, Citrix XenDesktop/XenApp, Citrix XenServer, VMware Horizon View; VMware Workstation, VMware Player, Oracle VM VirtualBox, Windows Virtual |

| Консоли управления DeviceLock | |

| Минимальные требования CPU Pentium 4, память2 Гб, дисковое пространство 600 Мб | Microsoft Windows 2000/XP/Vista/7/8/8.1/Серверные Windows Server 2003, 2008, 2012 R2 (32/64-бита) |

| Компоненты DeviceLock Enterprise Server, DeviceLock Discovery Server, DeviceLock Search Server | |

| Минимальные требования 2xCPU Intel Xeon Quad-Core 2.33 Ггц, память 8 Гб, диск 800 Гб (меньше, если не используется БД SQL); по выбору MSEE/MSDE/SQL Express или MS SQL Server | Серверные Windows Server 2003-2012 (32/64-бита), гипервизоры Microsoft RDS, Citrix XenServer, VMware vSphere Desktop; |

Для централизованного хранения данных теневого копирования и журналов событийного протоколирования может оказаться достаточно и одного сервера DeviceLock Enterprise Server в связке с одним экземпляром базы данных MS SQL. Для крупных компаний (особенно в филиальных структурах) и при значительном объеме и количестве файлов теневых копий, подлежащих централизованному хранению, разработчики рекомендуют использовать несколько экземпляров DLES и баз данных SQL.

Развертывание DeviceLock DLP Suite 8

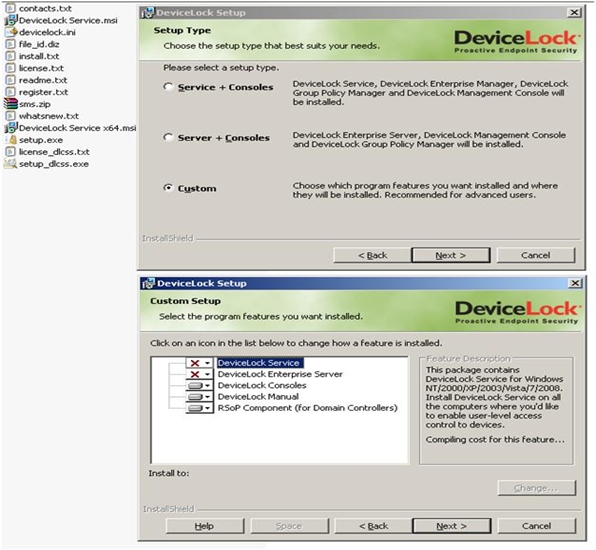

Локальная установка на компьютер пользователя

Наиболее простой путь — запустить инсталляционный файл setup.exe и в выборе типа установки Custom отметить только компонент DeviceLock Service. Такой путь подходит в случаях, когда нужно установить программу на небольшое количество пользовательских компьютеров или на компьютеры, изолированные от локальной сети. Установка происходит в интерактивном режиме, и администратор видит весь процесс установки на экране (см. рисунок 8).

Рисунок 8. Интерактивная установка DeviceLock DLP Suite 8 на локальный компьютер

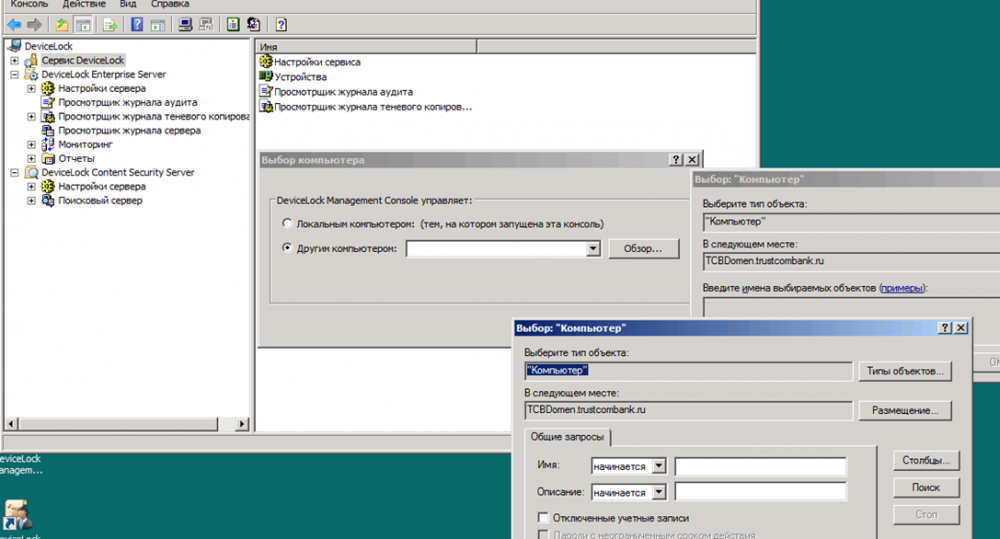

Удаленная установка в DeviceLock Management Console

Функция удаленной установки позволяет устанавливать и обновлять DeviceLock Service на удаленных компьютерах без физического доступа к ним. Администратор, открыв DeviceLock Management Console в левой части в древовидном меню выбирает пункт подключиться, далее в открывшемся окне имеет возможность указать целевой хост — по IP-адресу или выбрав через стандартную функцию обзора (см. рисунок 9). Далее администратор выбирает каталог, содержащий все файлы, необходимые для установки и консоль управления автоматически установит программу. Каталог установки DeviceLock по умолчанию: /ProgramFiles/DeviceLock.

Рисунок 9. Удаленная установка в DeviceLock Management Console

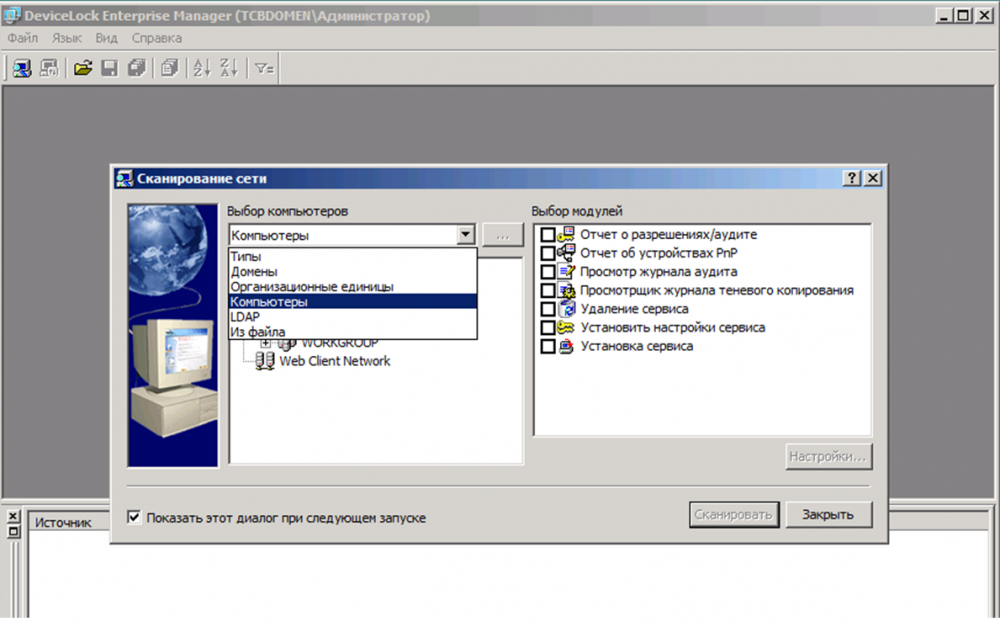

Установка агента с использованием консоли DeviceLock Enterprise Manager

Рабочая область консоли DeviceLock Enterprise Manager разделена на две части. В правой ее части, ставя галочки, администратор может указать, какое именно действие нужно выполнить на целевом хосте (например, установить сервис или удалить его). Правая часть содержит меню выбора области, из которой будут подгружены компьютеры, найденные в локальной сети. Из рисунка видно, что импортировать данные можно из любого LDAP-каталога, доменной иерархии, организационных единиц (OU в терминологии Windows) и просто из типа «компьютеры» (см. рисунок 10).

Рисунок 10. Установка с использованием DeviceLock Enterprise Manager

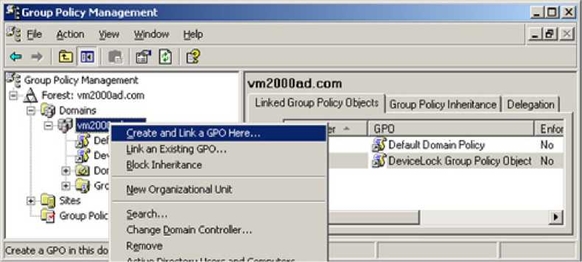

Установка с помощью групповых политик Windows

Последний и наиболее мощный вариант развертывания агентов в корпоративной сети возможен при установленной службе Active Directory. Агенты DeviceLock могут быть развернуты посредством групповой политики (GPO) как путем «чистой» инсталляции агента (без заданных политик), так и путем развертывания заранее подготовленного инсталляционного MSI-пакета, содержащего не только собственно агент, но и предконфигурированные политики безопасности, которые будут автоматически применены на агенте после его установки на рабочей станции.

Первым делом необходимо создать точку распространения на сервере, включающую создание общей сетевой папки доступной всем пользователям на чтение и помещение туда заранее подготовленного MSI-пакета. После этого администратор с помощью редактора групповой политики формирует объект DeviceLock Group Policy Object (см. рисунок 11).

Рисунок 11. Установка агента DeviceLock с помощью групповых политик Windows на компьютеры пользователей

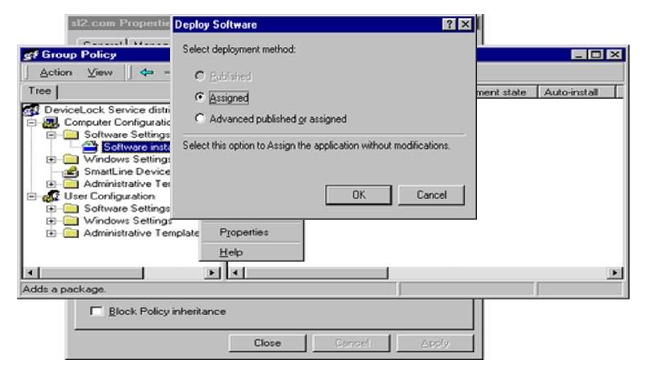

Установка пакета выполняется в стандартном для Windows-систем диалоге. Сформированный пакет привязывается к группам, на которые он распространяется и далее путем форсирования политик на компьютеры пользователей происходит назначение удаленной установки (см. рисунок 12), либо установка будет выполнена без форсирования при очередном системном распространении GPO.

Рисунок 12. Процедура назначения удаленной установки агента DeviceLock с помощью GPO

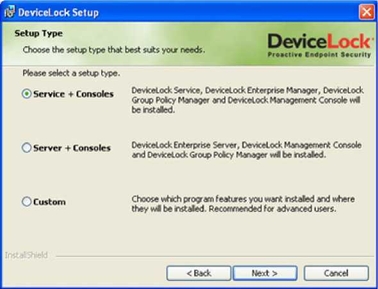

Установка консолей управления

Консоли управления DeviceLock предназначены для централизованного управления компонентами продукта. Их можно установить на локальный компьютер администратора безопасности или другой компьютер в локальной сети. Важно отметить, что нет никакой необходимости устанавливать консоли управления на контроллер домена или специально выделенный сервер.

Мастер установки консолей занимает всего несколько шагов.

При выборе типа установки можно установить DeviceLock Service с консолью управления, другой вариант — опция Service + Consoles позволяет установить DeviceLock Enterprise Server и консоли управления, а выбрав опцию Custom можно сформировать список устанавливаемых компонентов по выбору пользователя.

Рисунок 13. Выбор типа установки консолей управления DeviceLock DLP Suite 8

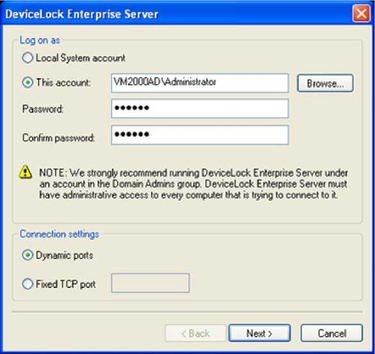

Если в процессе установки был выбран вариант только DeviceLock Service, то в конце будет предложено задать разрешения для локальных устройств и протоколов (см. рисунок 14).

Рисунок 14. Диалог задания начальных разрешений в процессе установки DeviceLock DLP Suite 8

Впрочем, можно нажать кнопку Skip (пропустить), пропустив таким образом первоначальную конфигурацию, к ней можно будет вернуться позже. Если же была выбрана установка DeviceLock Enterprise Server, то программа установки предложит настроить его, используя специальный мастер настроек (см. рисунок 15).

Рисунок 15. Первоначальная настройка DeviceLock Enterprise Server

Дополнительные утилиты DeviceLock DLP Suite 8

DeviceLock Certificates — дополнительная сервисная утилита, предназначенная для генерации и управления цифровыми сертификатами для DeviceLock. Сам сертификат представляет собой набор из двух ключей, так называемой ключевой пары — секретного ключа (private key) и открытого ключа (public key). Секретный ключ предназначен для администратора безопасности и хранится на его компьютере. Открытый ключ устанавливается на все пользовательские компьютеры, где работает DeviceLock Service.

Для создания сертификата используется программа Certificate Generation Tool, устанавливаемая одновременно с консолями управления DeviceLock.

Во второй части обзора мы рассмотрим основные моменты работы с DLP-системой DeviceLock 8, механизмы обеспечения защиты от утечек данных, а также функции мониторинга и формирования отчетов.