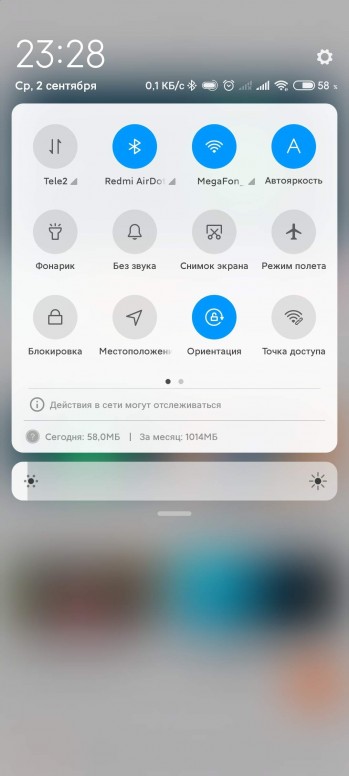

действия в сети могут отслеживаться что значит

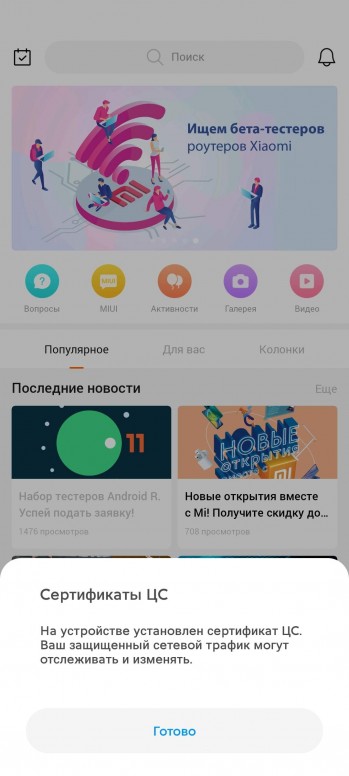

[Вопросы] Действия в сети могут отслеживаться.

Месяц назад стал владельцем Redmi Note 9 Pro и заметил данную надпись. Что это такое и как можно удалить данный сертификат? Уж очень он меня напрягает  |

avatar.png (239.79 KB, Downloads: 0)

2020-09-03 04:30:49 Upload

avatar.png (294.36 KB, Downloads: 0)

2020-09-03 04:30:52 Upload

| Если у вас установлен adguard для блокировки реклама, либо другая подобная программа, тогда у вас будет такое уведомление. Нужно удалить сертификат данной программы и следственно саму программу чтобы этой надписи больше не было. Если же не хотите расставаться с программой тогда не обращайте внимание. Когда вы пользуетесь такими программами весь ваш трафик идёт через них |

Ru Sh

Если у вас установлен adguard для блокировки реклама, либо другая подобная программа, тогда у вас будет такое уведомление. Нужно удалить сертификат данной программы и следственно саму программу чтобы этой надписи больше не было. Если же не хотите расставаться с программой тогда не обращайте внимание. Когда вы пользуетесь такими программами весь ваш трафик идёт через них

Xiaomi Comm APP

Получайте новости о Mi продукции и MIUI

Рекомендации

* Рекомендуется загружать изображения для обложки с разрешением 720*312

Изменения необратимы после отправки

Cookies Preference Center

We use cookies on this website. To learn in detail about how we use cookies, please read our full Cookies Notice. To reject all non-essential cookies simply click «Save and Close» below. To accept or reject cookies by category please simply click on the tabs to the left. You can revisit and change your settings at any time. read more

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

Большое Братство: кто следит за нами в Интернете

Интернет-ресурсы вторгаются в частную жизнь пользователей. Мы расскажем об основных методах слежки в Cети

Стоит пользователю поискать в Сети ноутбук или, предположим, скороварку — и рекламные блоки разных сайтов еще долго будут заваливать его предложениями интернет-магазинов. Те, кто не разбирается в подобных вещах, нередко воспринимают это как стечение обстоятельств или даже знак судьбы — в общем, магию в том или ином смысле. Но все гораздо рациональнее: так работает контекстная реклама — есть множество законных методов отслеживания активности людей в Интернете. Сегодня мы расскажем о наиболее распространенных.

Кто за нами следит?

Короткий, но достаточно полный вариант ответа на этот вопрос: все, кто может.

Кто следит за нами в вебе? Все, кто может #web #tracking

За пользователями шпионят практически все популярные ресурсы, но чаще всего это делают рекламные сети: Google Adwords (DoubleClick), Oracle Bluekai, Atlas Solutions (подразделение Facebook), AppNexus и другие. Далее идут разнообразные счетчики и прочие инструменты веб-аналитики.

Социальные сети не отстают от рекламных. Как и популярные видеохостинги (например, YouTube), сервис AddThis, плагин обсуждений Disqus и так далее. При этом не думайте, что те же соцсети могут следить за вами только в своей ленте. Это совсем, совсем не так: сегодня практически на каждом сайте есть кнопки или виджеты наиболее популярных сервисов, через которые и происходит учет всех ваших перемещений по необъятным просторам Интернета.

Слежка за человеком стоит всего пять баксов в час. А оптом и того дешевле: http://t.co/IoNO8BTGmo

Способы слежки

Методов великое множество. Базовые возможности получения данных о пользователе встроены в саму конструкцию веба: ваш браузер добровольно выдает сведения о вашем IP-адресе, версиях используемого программного обеспечения, разрешении дисплея и так далее. В сочетании этот ряд параметров уже представляет собой неплохую основу для дальнейших действий.

Сохраненные при посещении сайта небольшие файлы cookies содержат информацию для аутентификации, ваши предпочтения, часто посещаемые рубрики и так далее. Куки позволяют отслеживать пользователя по уникальному идентификатору и собирать о нем разные данные — это один из самых популярных вариантов.

Как уже было упомянуто выше, весьма мощный и удобный инструмент представляют собой кнопки социальных сетей. Дополнительное преимущество соцсетей в деле слежки состоит в том, что, они помимо всего прочего знают вас по имени и обладают довольно большим объемом дополнительной информации: они знают, что вам нравится в целом, а с помощью кнопок получают данные о том, что вам интересно в данный момент.

Существуют и более экзотические варианты, но эксплуатируются они реже. Например, в плагине Adobe Flash есть система хранения информации на стороне пользователя в виде так называемых локальных объектов, которые можно отслеживать. Компьютер можно идентифицировать даже по содержимому кэша браузера. В общем, различных способов масса.

Что мы теряем из-за слежки?

Мы мало знаем о том, какие данные и в каком объеме собирают компании: сами они об этом никогда не расскажут, а пользовательские соглашения пишутся максимально расплывчато. Остается только догадываться.

При этом следует иметь в виду, что слежка в Сети — вещь не настолько безобидная, как может показаться. Даже если вам по большому счету нечего скрывать от корпораций, на повестке дня всегда будет оставаться очень интересный вопрос: в чьи руки может попасть информация, которую собирают, пусть из сравнительно благих побуждений, интернет-компании?

Нельзя сказать, что эта информация хранится абсолютно надежно, — новости об утечках многих тысяч и миллионов учетных записей того или иного сервиса появляются настолько регулярно, что уже совершенно не воспринимаются как сенсация. Поэтому стоит по возможности ограничивать корпорации в их неуемном желании знать про вас все.

Методы защиты

Единственный действительно эффективный метод — выключить компьютер и спрятать его в сейф, не забыв отправить туда же смартфон, планшет и даже телевизор, если он у вас из особо умных. Прочие способы не дают стопроцентной гарантии, но мы попробуем рассказать о достаточно надежных и простых в реализации вариантах.

Для начала стоит поменять некоторые настройки браузера. Можно включить запрет отслеживания рекламными сетями — тогда браузер будет сообщать интернет-ресурсам о вашем нежелании делиться информацией, передавая им специальный заголовок «Не отслеживать» (Do Not Track).

Этот метод рассчитан на честность следящего, и его эффективность крайне невысока — многие сайты игнорируют DNT. Кроме того, стоит запретить автоматическую установку дополнений, включить блокирование подозрительных сайтов и всплывающих окон, а также обязательную проверку сертификатов SSL.

Еще один важный параметр — блокирование cookies, полученных от сторонних ресурсов (third party cookies), то есть не от просматриваемого вами сайта, а от рекламной сети, разместившей на нем баннер, например. Правда, следует иметь в виду, что с помощью некоторых ухищрений та же рекламная сеть может передать first party cookie, которые никогда не запрещают (в противном случае придется на каждом шагу проходить аутентификацию).

Come to the dark side, we have cookies! © NSA. Оказывается, АНБ использовало куки для отслеживания юзеров: http://t.co/RAoqeCcR4K

В современных браузерах есть функция приватного просмотра в отдельном окне — при закрытии такого окна вся информация о сеансе работы удаляется, что также затрудняет слежку. В этом режиме можно без потери удобства работать со всеми сайтами, на которых не требуется аутентификация.

Неплохой результат дает активация плагинов (Adobe Flash и так далее) только по запросу. Также не вредно будет периодически чистить кэш браузера — при нынешних скоростях в нем в любом случае не так много смысла.

Сказ о том, как наш коллега чистил систему от тонны рекламного мусора и не сошел с ума: http://t.co/9KnOHw64zd pic.twitter.com/Sp40WWN7G8

И конечно же, в обязательном порядке следует отказаться от разнообразных панелей, помощников поиска и прочих надстроек, которые сайты предлагают установить в браузер, — фактически это легальные шпионские программы, которые пользователь скачивает добровольно.

Следит ли за вами ваш интернет провайдер

Как за тобой следят

Провайдеры в РФ обязаны анализировать трафик пользователей на соответствие нормам российского законодательства. В частности, п. 1.1 Федеральный закон от 07.07.2003 N 126-ФЗ (ред. от 05.12.2017) «О связи» гласит:

Операторы связи обязаны предоставлять уполномоченным государственным органам, осуществляющим оперативно-розыскную деятельность или обеспечение безопасности Российской Федерации, информацию о пользователях услугами связи и об оказанных им услугах связи, а также иную информацию, необходимую для выполнения возложенных на эти органы задач, в случаях, установленных федеральными законами.

Сам трафик провайдер, естественно, не хранит. Однако он выполняет его обработку и классификацию. Результаты записываются в лог-файлы.

Составной частью современных систем СОРМ-2 является циклический буфер хранения данных. В нём должен храниться проходящий через провайдера трафик за последние 12 часов. С 2014 года внедряется СОРМ-3. Её главное отличие – дополнительное хранилище, в которое должен складываться трехлетний архив всего биллинга и всех логов соединений.

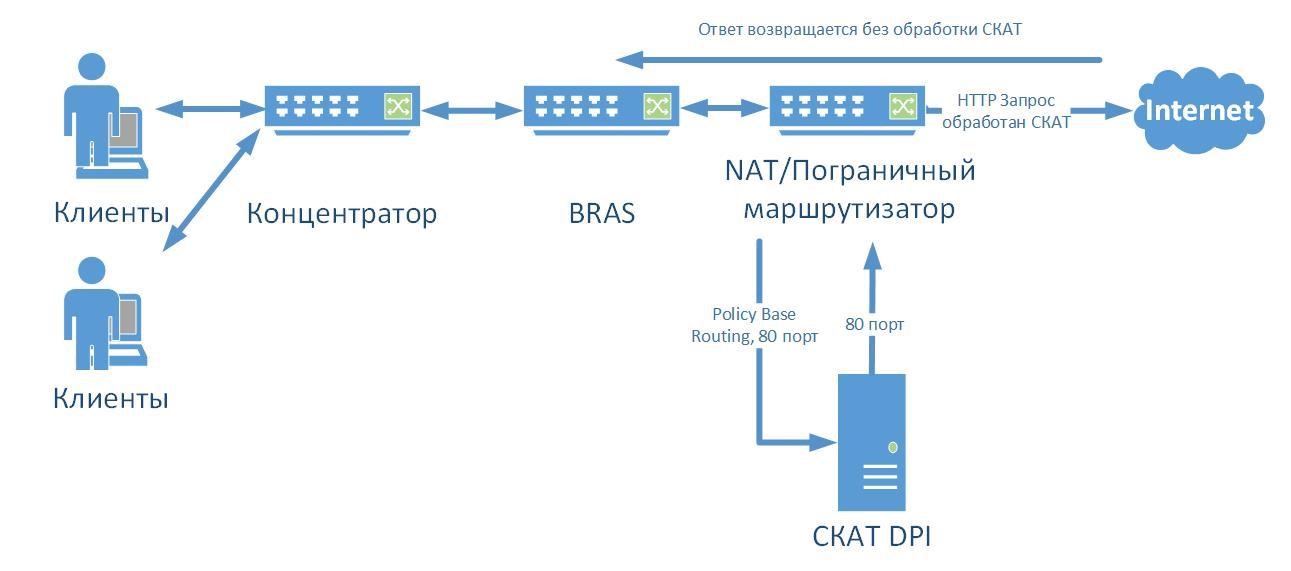

Как читают трафик с помощью DPI

В составе СОРМ либо отдельно могут использоваться DPI (Deep Packet Inspection). Это системы (обычно программно-аппаратные комплексы – железо со специальным ПО), которые работают на всех, кроме первого (физического, битового), уровнях сетевой модели OSI.

В простейшем случае провайдеры используют DPI для контроля доступа к ресурсам (в частности, к страницам сайтов из «черного» списка Роскомнадзора по ФЗ № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» или торрентам). Но, вообще говоря, решение могут применить и для чтения вашего трафика.

Противники DPI заявляют, что право на неприкосновенность переписки закреплено в конституции, к тому же технология нарушает сетевой нейтралитет. Но это не мешает задействовать технологию на практике.

DPI без проблем разбирает содержимое, которое передаётся по незашифрованным протоколам HTTP, FTP.

Некоторые системы также используют эвристику – косвенные признаки, которые помогают опознать сервис. Это, к примеру, временные и численные характеристики трафика, а также особые последовательности байт.

С HTTPS сложнее. Однако в уровне TLS, начиная с версии 1.1, который сегодня нередко используется для шифрования в HTTPS, доменное имя сайта передаётся в открытом виде. Таким образом, провайдер сможет узнать, на какой домен вы заходили. Но что там делали, он без закрытого ключа не узнает.

В любом случае провайдеры не проверяют всех подряд

Это слишком затратно. А вот мониторить чей-то трафик по запросу теоретически могут.

То, что отметила система (или товарищ майор), обычно исследуется вручную. Но чаще всего никакого СОРМ у провайдера (особенно если это мелкий провайдер) нет. Всё ищется и находится рядовыми сотрудниками в базе данных с логами.

Как отслеживают торренты

Торрент-клиент и трекер, как правило, обмениваются данными по протоколу HTTP. Это открытый протокол, а значит, смотрите выше: просмотр трафика пользователя с помощью атаки MITM, анализ, расшифровка, блокировка с помощью DPI. Провайдер может исследовать очень много данных: когда стартовало или завершилось скачивание, когда стартовала раздача, какое количество трафика было роздано.

Сидеров найти труднее. Чаще всего в таких случаях специалисты сами становятся пирами. Зная IP-адрес сидера, пир может направить провайдеру уведомление с именем раздачи, её адресом, временем начала раздачи, собственно, IP-адресом сидера и т.д.

В России пока что это безопасно – все законы ограничивают возможности администрации трекеров и других распространителей пиратского контента, но не рядовых пользователей. Однако в некоторых европейских странах пользование торрентами чревато большими штрафами. Так что если едете за границу, не попадайтесь.

Что происходит, когда вы заходите на сайт

Провайдер видит URL, который вы открыли, если анализирует содержимое пакетов, которые вам приходят. Сделать это можно, к примеру, с помощью MITM-атаки (атака “man-in-the-middle”, человек посередине).

Из содержимого пакетов можно получить историю поиска, проанализировать историю запросов, даже прочитать переписку и логины с паролями. Если, конечно, сайт использует для авторизации нешифрованное HTTP-соединение. К счастью, такое встречается всё реже.

Если сайт работает с HTTPS, тогда провайдер видит только IP-адрес сервера и имя домена, а также время подключения к нему и объём трафика. Остальные данные проходят в зашифрованном виде, и без приватного ключа расшифровать их невозможно.

Что насчёт MAC-адреса

Ваш MAC-адрес провайдер видит в любом случае. Точнее, MAC-адрес устройства, которое подключается к его сети (а это может быть не компьютер, а роутер, например). Дело в том, что авторизация у многих провайдерах выполняется по логину, паролю и MAC-адресу.

Но MAC-адреса на многих роутерах можно подменять вручную. Да и на компьютерах MAC-адрес сетевого адаптера устанавливается вручную. Так что если сделать это до первой авторизации (или поменять позднее и попросить перепривязать аккаунт к новому MAC-адресу), истинный MAC-адрес провайдер видеть не будет.

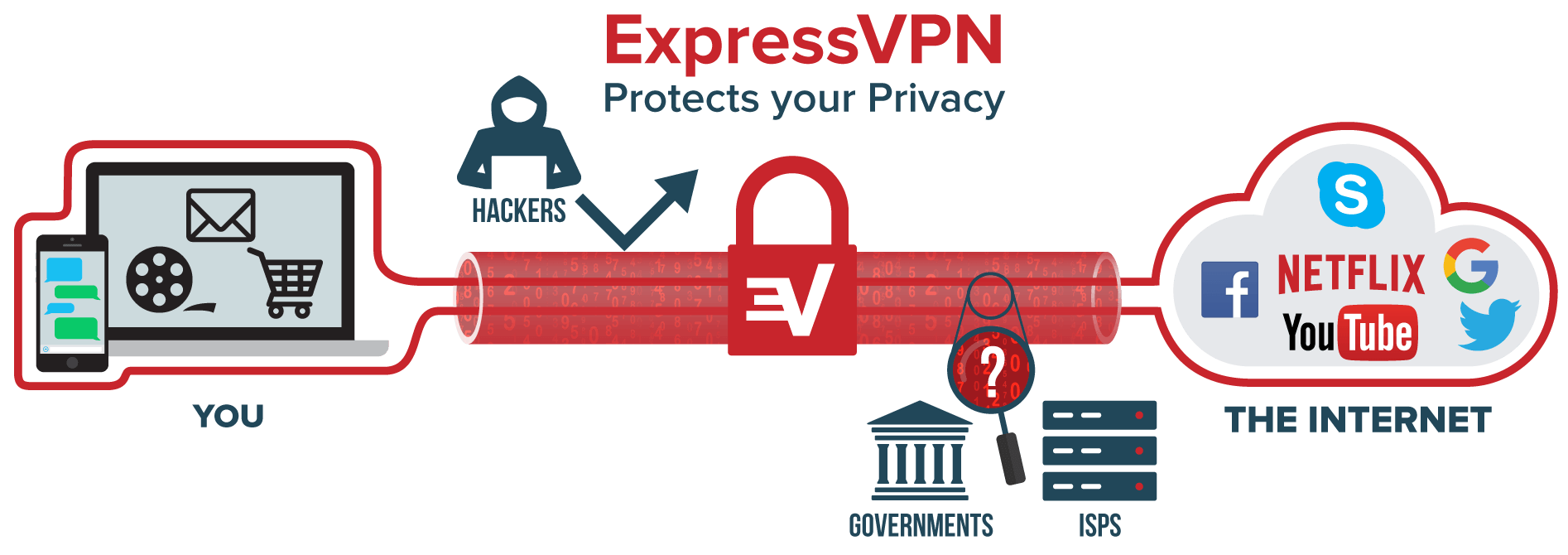

Что происходит, если у вас включен VPN

Если вы используете VPN, то провайдер видит, что шифрованный трафик (с высоким коэффициентом энтропии) отправляется на определённый IP-адрес. Кроме того, он может узнать, что IP-адреса из этого диапазона продаются под VPN-сервисы.

Куда идёт трафик с VPN-сервиса, провайдер автоматически отследить не может. Но если сопоставить трафик абонента с трафиком любого сервера по временным меткам, можно выполнить дальнейшее отслеживание. Просто для этого нужны более сложные и дорогие технические решения. От скуки никто такое точно разрабатывать и использовать не будет.

Бывает, что внезапно VPN «отваливается» – такое может произойти в любой момент и в любой операционной системе. После того, как VPN прекратил работу, трафик автоматически начинает идти открыто, и провайдер может его анализировать.

Важно, что даже если анализ трафика показывает, что слишком большой объём пакетов постоянно идёт на IP-адрес, который потенциально может принадлежать VPN, вы ничего не нарушите. Пользоваться VPN в России не запрещено – запрещено предоставлять такие услуги для обхода сайтов из «чёрного списка» Роскомнадзора.

Что происходит, когда вы включаете Tor

Когда вы подключаетесь через Tor, провайдер также видит зашифрованный трафик. И расшифровать, что вы делаете в интернете в данный момент, он не сможет.

В отличие от VPN, где трафик обычно направляется на один и тот же сервер в течение большого промежутка времени, Tor автоматически меняет IP-адреса. Соответственно, провайдер может определить, что вы, вероятно, пользовались Tor, по шифрованному трафику и частой смене адресов, а затем отразить это в логах. Но по закону вам за это тоже ничего не будет.

При этом вашим IP-адресом в сети Tor кто-то может воспользоваться, только если вы сконфигурировали Exit Node в настройках.

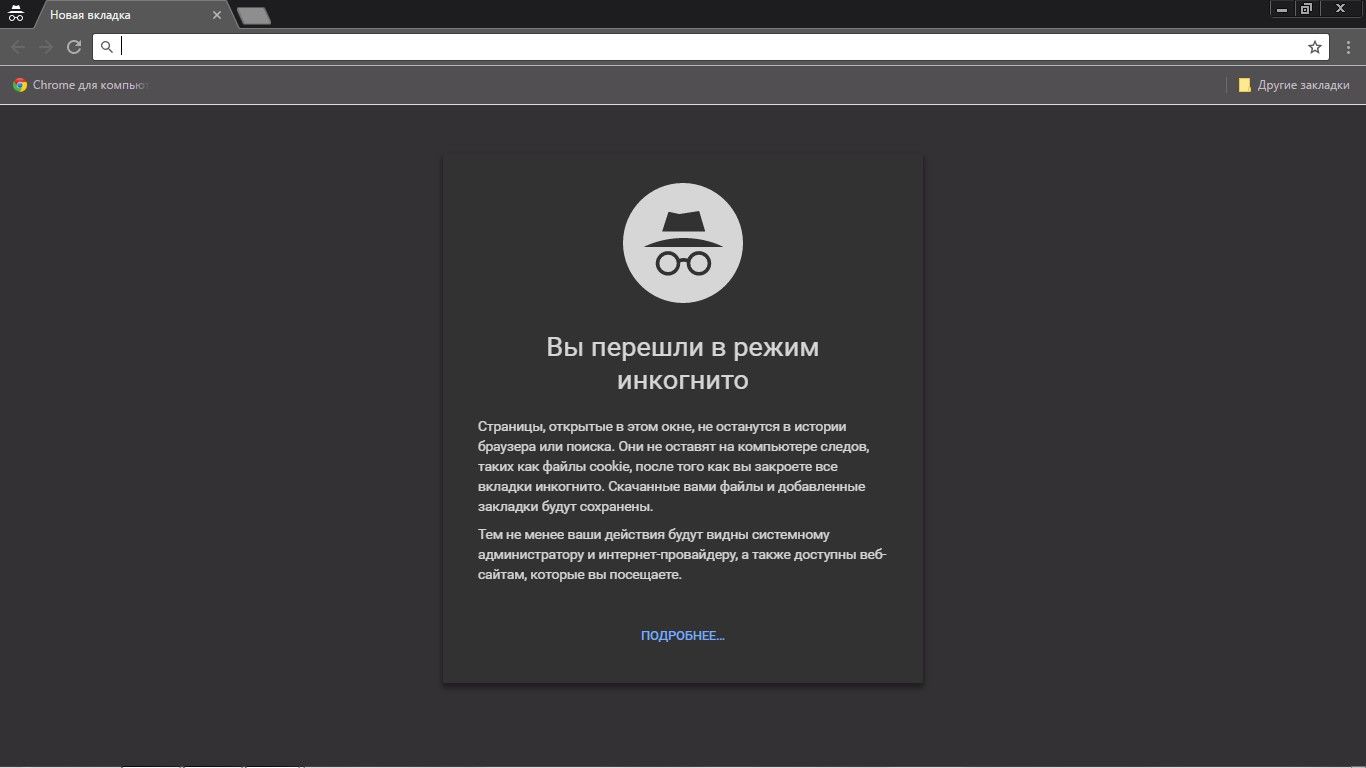

А как насчёт режима «инкогнито»

Этот режим не поможет скрыть ваш трафик от провайдера. Он нужен, чтобы сделать вид, что вы не пользовались браузером.

В режиме «инкогнито» не сохраняются файлы cookie, данные сайтов и история просмотров. Однако ваши действия видят провайдер, системный администратор и веб-сайты, на которые вы заходите.

Но есть и хорошая новость

Провайдер знает о вас многое, если не всё. Однако бюджет мелких компаний не позволяет купить оборудование DPI, установить СОРМ или настроить эффективную систему мониторинга.

Если совершать легальные действия в интернете открыто, а для действий, предполагающих конфиденциальность, пользоваться VPN, Tor или другими средствами обеспечения анонимности, вероятность «попасть на карандаш» к провайдеру и спецслужбам минимальна. Но 100% гарантию дают только 100% легальные действия.

Сертификат безопасности отменили. Как его удалить и можно ли отслеживать трафик без него?

Введение сертификата безопасности оказалось тестом. Что говорит о сертификате закон и как его удалить с различных устройств?

Чуть более двух недель в Нур-Султане спецслужбы тестировали национальный сертификат безопасности. Чтобы получить полноценный доступ к интернету, жители столицы должны были установить его на свои мобильные телефоны, компьютеры и другие устройства.

6 августа в Комитете национальной безопасности заявили об успешном завершении тестирования сертификата безопасности. Национальный координационный центр информационной безопасности выявил более 8 млн фактов вирусной активности и 130 тысяч кибератак на государственные органы и частные компании, также были выявлены факты кибершпионажа в отношении ряда государственных органов.

Было объявлено, что казахстанцы могут удалять национальные сертификаты безопасности Qaznet Trust Network со своих устройств. Informburo.kz рассказывает, значит ли это, что власти отказались от идеи контролировать казахстанский интернет и как удалить пресловутый сертификат со своего устройства.

А это законно?

В Законе «О связи» от 2015 года есть пункт, касающийся национального сертификата безопасности. После того, как казахстанцев попросили установить сертификат, в социальных сетях было много высказываний о том, почему четыре года с момента принятия Закона «О связи» на этот пункт не обращали внимания.

В законе сказано следующее:

«Операторы междугородной и (или) международной телефонной связи обязаны:

– осуществлять пропуск трафика с использованием протоколов, поддерживающих шифрование с применением сертификата безопасности, за исключением трафика, шифрованного средствами криптографической защиты информации на территории Республики Казахстан «.

При этом закон не даёт операторам право ограничивать доступ к интернету тем, кто не установил на своё устройство национальный сертификат безопасности. Как поясняли представители компаний, операторы обязаны уведомлять своих абонентов о необходимости установки сертификата, который выпускает Национальный удостоверяющий центр РК. и предоставлять к нему доступ.

Также закон не обязывает казахстанцев устанавливать национальный сертификат на свои устройства, чтобы получить доступ к интернету.

Если я удалю сертификат, то будут ли за мной следить?

Если вы удалите национальный сертификат безопасности со своего устройства, то у представителей спецслужб не будет абсолютного доступа к вашему трафику. Это значит, что они не смогут его подменять, но это не значит, что они не смогут его считывать.

Согласно статье 26 Закона «О связи» операторы обязаны весь трафик пропускать через систему централизованного управления сетями телекоммуникаций РК. Также представители Министерства цифрового развития, оборонной и аэрокосмической промышленности в Казахстане сказали, что действует промежуточная система, которая позволяет вмешиваться в поток данных и считывать его, для чего и нужна централизация всех потоков. Сертификат безопасности – часть промежуточной системы. В основном он необходим для удобства управления трафиком, так как он позволяет получать его в незашифрованном виде.

Если на вашем устройстве нет национального сертификата, то государство всё равно может перехватывать ваш трафик, просто он будет в зашифрованном виде.

Больше никаких сертификатов?

На сегодняшний день государство приостановило внедрение национального сертификата безопасности, но это не значит, что в следующий раз подобное «тестирование» на проведут на территории всего государства по нескольким причинам:

Отключить сертификат Qaznet Trust Network:

Удаление сертификата безопасности Qaznet Trust Network ( IOS ).

Удалить сертификат Qaznet Trust Network:

Удаление сертификата безопасности Qaznet Trust Network (Andriod).

Как удалить сертификат из Windows?

Независимо от того, через какой браузер вы устанавливали сертификат безопасности, его можно удалить одним способом.

Для начала вам нужно зайти в «Панель управления«:

Как удалить сертификат из MacOS?

Устройства под управлением MacOS независимо от версий обычно имеют схожую логику меню. Вне зависимости от того, старой или новой операционной системой вы пользуетесь, чтобы найти расположение сертификата безопасности, запустите приложение «Связка ключей».

Как найти приложение «Связка ключей»: