директ аксесс что это

DirectAccess в Windows 7. Часть1

В своем предыдущем посте я упоминал о двух, с моей точки зрения, наиболее интересных нововведений Windows 7 – BranchCache и DirectAccess. Технология BranchCache была рассмотрена в прошлый раз. Настала очередь DirectAccess. Однако по ходу дела стало понятно, что материал выходит за рамки одного поста. Поэтому для начала я сосредоточусь на рассмотрении особенностей DirectAccess и некоторых вопросах использования IPv6.

Что такое DirectAccess

DirectAccess – технология удаленного доступа к ресурсам корпоративной сети. С потребительской точки зрения суть технологии можно выразить следующим образом: «Как только мой компьютер подключился к Интернету, так сразу я получил доступ и к ресурсам Интернета, и ко всей корпоративной сети». Выражаясь техническим языком, при подключении к Интернету пользовательский компьютер, сконфигурированный в качестве клиента DirectAccess (DA-клиента), автоматически устанавливает туннель до сервера DirectAccess (DA-сервера) и через него получает доступ ко всей корпоративной сети. Отличается ли это чем-то принципиально от традиционных VPN-решений? Давайте рассмотрим особенности DirectAccess и технологическую основу данного решения, после чего, думаю, каждый сам для себя сможет ответить на этот вопрос.

Первая очень важная особенность – от пользователя не требуются никакие дополнительные действия. Туннель между клиентом и сервером DirectAccess устанавливается автоматически, причем, как будет показано в дальнейшем, фактически создаются два туннеля: один для аутентификации компьютера, второй для аутентификации пользователя. И этот процесс для пользователя абсолютно прозрачен. Не нужно запускать какие-либо VPN-соединения, не нужно вводить учетные данные – логин и пароль, пин-код для смарт-карты и пр. Более того, если связь с Интернетом на какое-то время теряется, и при этом естественно разрывается туннель, а затем восстанавливается (например, нестабильный сигнал WiFi), то опять же автоматически без участия пользователя восстанавливается и туннель в корпоративную сеть.

Вторая особенность следует из первой, хотя, возможно, это и не очень очевидно. Все время, пока есть связь с Интернетом, и существует туннель, клиентский компьютер доступен для управления со стороны ИТ-служб компании. Иными словами, благодаря DirectAccess не только пользователь может постоянно работать с корпоративными ресурсами, была бы связь с внешним миром, но и другие сотрудники, в первую очередь айтишники, имеют доступ к компьютеру пользователя. Пользователь все время находится «под колпаком» у ИТ-служб, что, наверное, не очень устраивает его самого, но очень устраивает ИТ-персонал. 🙂 С практической точки зрения этот факт дает возможность осуществлять мониторинг клиентской машины – проверку антивирусных баз, последних обновлений, включенного firewall и пр. – даже если она находится за пределами корпоративной сети. С другой стороны, вручную разорвать DA-туннель не так просто, как в случае VPN-соединения, которое, как правило, визуально отображается в сетевых подключениях. То есть конечно можно, но нужно знать как.

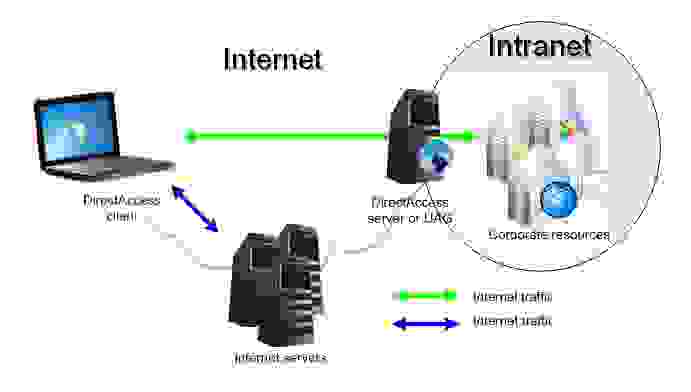

Ну и наконец, по умолчанию DirectAccess обеспечивает разные маршруты к локальным, внешним и корпоративным ресурсам (см. рис. 1). Во многих реализациях при установке VPN-соединения меняется адрес шлюза по умолчанию, и весь трафик гонится на VPN-сервер, а уже оттуда в Интернет или корпоративную сеть. Это с одной стороны замедляет скорость работы с Интернет-ресурсами, с другой может создавать определенные проблемы с маршрутизацией в локальной сети. DirectAccess достаточно гибок в настройке, поэтому можно как настроить режим split tunnel (по умолчанию), так и заворачивать весь трафик на DA-сервер.

Рис. 1

Давайте рассмотрим теперь технологические решения, лежащие в основе DirectAccess. Фактически их три:

1. Протокол IPv6 для связи DA-клиента с DA-сервером и компьютерами Интрасети.

2. Протокол IPSec поверх IPv6 для защищенной передачи данных по Интернет- / Интранет-сети.

3. Таблица политики разрешения имен (Name Resolution Policy Table, NRPT) для корректного разрешения внутренних (корпоративных) и внешних имен.

Последняя, к слову сказать, позволяет пользователю, находясь в Интернете, обращаться к внутренним ресурсам по коротким именам, например: \\corp-srv1\docs. Обсудим последовательно все три перечисленные компоненты.

DirectAccess требует наличия настроенного протокола IP версии 6, как минимум на DA-клиентах и DA-серверах. Не спешите сразу заканчивать чтение, это вовсе не означает, что DirectAccess неприменим в нынешних условиях практически безраздельного царствования IPv4 на просторах нашего, да и не только нашего Интернета.

Почему вообще была сделана ставка на IPv6? Этот протокол обладает массой преимуществ, главное из которых – отсутствие недостатков старого доброго IPv4. 🙂 Если серьезно, то применительно к нашей теме я бы отметил следующие особенности IPv6.

Первое – это огромное адресное пространство. Что это реально дает? Сейчас все или почти все компании используют один или несколько публичных IPv4-адресов в демилитаризованной зоне, в то время как компьютеры внутренней сети настроены на какой-либо из диапазонов частных адресов (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Вполне вероятно, что при подключении к Интернету через NAT удаленный компьютер получит адрес из такого же диапазона, что сделает применение режима split tunnel весьма затруднительным. Подобная же проблема может возникнуть при связывании через VPN двух удаленных офисов, использующих одинаковую частную IP-подсеть. Адресное пространство IPv6 позволяет присвоить любому хосту компании уникальный IPv6-адрес, причем уникальный не только в пределах корпоративной сети, но и всего Интернета. Как следствие необходимость в трансляции адресов отпадает, и можно вообще отказаться от использования NAT – речь будет идти только о маршрутизации пакетов.

Насколько безопасна работа без NAT? Понимаю, что вопрос более чем дискуссионный. И все же. Давайте вспомним, что в первую очередь NAT призван решить проблему нехватки публичных IPv4-адресов. Этой проблемы нет в IPv6. Второе следствие применения NAT – скрытие внутренней IP-адресации. Хосты в Интернете «видят» только IP-адреса на внешнем интерфейсе NAT-устройства. В случае отказа от NAT компания «засветит» реальные IPv6-адреса корпоративной сети. Является ли это угрозой безопасности? В общем случае да. Чем меньше злоумышленник знает о моей сети, тем меньше потенциальных бед может натворить. Однако с другой стороны, мы ведь говорим об удаленном доступе клиентов к корпоративным ресурсам. Firewall-ы никто не отменял, они по-прежнему пропускают только определенный трафик и наверняка снабжены системами обнаружения вторжений, предотвращения сканирования портов и пр. Кроме того, едва ли кто-нибудь будет организовывать туннель для удаленного доступа без шифрования. И вот тут надо вспомнить про IPSec over IPv6. DA-сервер принимает только IPSec-трафик. По умолчанию. Перенастроить всегда можно. А при установке IPSec-соединения происходит взаимная аутентификация сервера и клиента, сначала на уровне учетных записей компьютеров посредством цифровых сертификатов, затем на уровне учетной записи пользователя посредством заданного корпоративной политикой механизма (пароль, смарт-карта, отпечатки пальцев и пр.). Соответственно, знание конкретного IP-адреса внутреннего сервера едва ли сильно облегчит задачу проникновения во внутреннюю сеть.

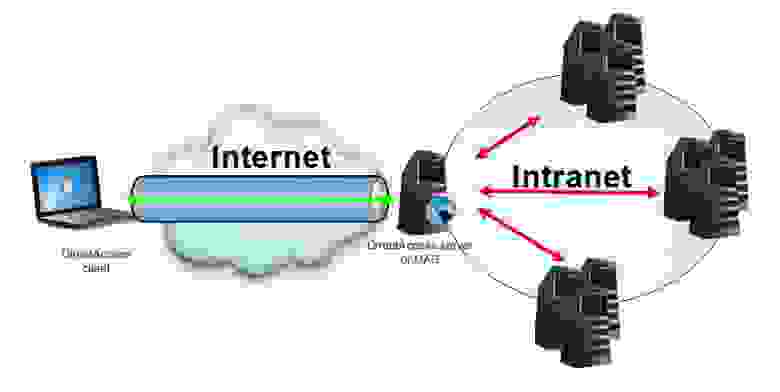

И напротив, отказ от NAT приводит к еще одной полезной особенности использования IPv6 – возможности защищенных соединений точка-точка. Действительно, стандартным решением в случае NAT является схема (см. рис. 2), при которой шифрованный туннель устанавливается от, в данном случае, DA-клиента до DA-сервера. По внутренней сети трафик передается уже в открытом виде (красные стрелки), либо снова шифруется, но уже не клиентом, а DA-сервером.

Рис.2

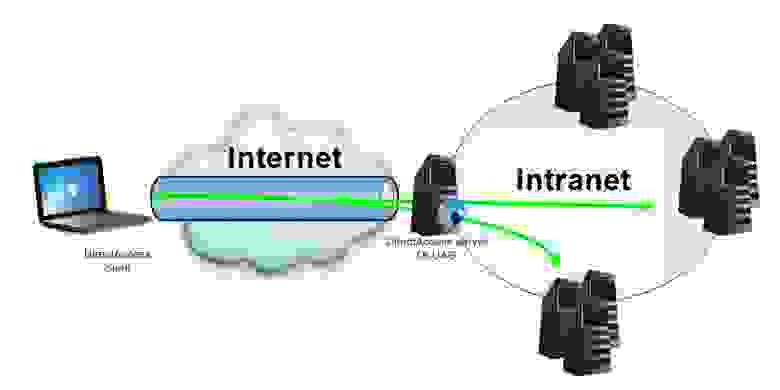

В случае глобальной маршрутизации IPv6 шифрованный канал может быть установлен между DA-клиентом и конечным сервером, а сервер DirectAccess лишь пропускает (маршрутизирует) такой трафик через себя (см. рис. 3). Это позволяет настраивать права доступа к серверам и на уровне компьютеров, и на уровне пользователей, дополнительно «закручивая гайки» безопасности. Сложность же в реализации подобной схемы при использовании трансляции адресов заключается в том, что каждый пакет IPSec имеет цифровую подпись, которая нарушается, когда NAT-устройство пытается модифицировать пакет. И хотя решение данной проблемы существует, не каждое NAT-устройство его поддерживает.

Рис. 3

Ну и еще один немаловажный момент, связанный с NAT. Приложения. Можно легко столкнуться с программами, которые не работают или криво работают через NAT. В том числе, в силу некорректного разрешения внутренних и внешних имен. Отсутствие NAT позволяет разработчикам забыть о вопросах трансляции адресов и сосредоточиться на бизнес-логике приложения, а администраторам избавиться от дополнительных настроек и приложений, и firewall-ов.

Таким образом, на чаше весов оказываются «открытость» IP-адресации вашей сети и те преимущества «мира без NAT», которые я попытался обозначить. Выбор, как всегда, за вами.

В следующем посте я закончу рассмотрение технологического фундамента DirectAccess. Речь пойдет об использовании IPv6 в среде IPv4, вариантах применения IPSec over IPv6, особенностях реализации NRPT.

Что может дать DirectAccess пользователям Windows 7?

Удаленную схему работы можно считать одним из современных трендов. Достаточно часто специалисты, которые немного приболели, не вызывают врача и не берут больничный, а остаются на пару дней работать дома. Кроме того, многие менеджеры, находясь в командировке, тем не менее, должны читать корпоративную почту, писать отчеты и пр. Помимо всего прочего, некоторые компании по тем или иным причинам (желание работника, проживание его в другом городе, отсутствие места в офисе, нехватка финансов и т.п.) держат в штате «удаленных» сотрудников. Для эффективной работы им необходимо получить доступ к корпоративному серверу и возможность осуществлять «на расстоянии» все то, что они обычно делают в офисе: читать электронную почту, работать с «закрытыми» папками, формировать аналитические отчеты. При использовании рабочих станций под управлением Windows 7 и серверов с ОС Windows Server 2008 R2 такой доступ позволяет осуществить технология Direct Access.

Основное предназначение DirectAccess такое же, как у VPN, а именно — предоставление защищенного соединения с корпоративной сетью для удаленных пользователей, работающих через публичные сети (чаще всего — интернет). Тем не менее, в отличие от VPN, здесь вся процедура осуществляется в фоновом режиме, поэтому пользователю не придется вручную осуществлять вход после перезагрузки компьютера или при обрыве связи.

DirectAccess vs. VPN

| Особенность | Direct Access | VPN |

| Компьютер клиента подключается автоматически | + | — |

| Работает со всеми фаерволами | + | — |

| Поддерживает выборочную аутентификацию и шифрование | + | — |

| Поддерживает управление клиентскими ПК | + | — |

| Совместим с Windows Vista и более ранними версиями Windows, установленными на клиентских ПК | — | + |

| Поддерживает работу с другими ОС | — | + |

| Работает с ПК, не связанными с сервером | — | + |

| Не требует установки Windows Server 2008 на сервер | — | + |

Источник: Microsoft, 2009

С помощью DirectAccess устанавливается защищенное двунаправленное соединение с использованием протоколов IPv6 и IPSec. При этом IPSec позволяет применять для шифрования передаваемого трафика алгоритмы Triple Data Encryption Standard (3DES) или Advanced Encryption Standard (AES). Использование двух протоколов является еще одним преимуществом перед привычной VPN – это гарантирует доступ в сеть даже в том случае, когда провайдер по какой-либо причине заблокировал трафик IPsec.

При большом количестве внешних пользователей для серверов DirectAccess могут применяться технологии кластеризации и балансировки нагрузки.

Хотелось бы отметить еще одно преимущество DirectAccess перед VPN. При использовании данной технологии можно отделить «корпоративный» трафик от остального, предназначенного для внешних серверов. Это позволяет снизить нагрузку на корпоративные сервера, поскольку дает возможность перенаправить интернет-трафик в обход установленных защищенных соединений.

Что такое Direct Access?

Что такое Direct Access и с чем его едят?

В нынешнее время все больше и больше людей работают удаленно. Даже на сайтах по поиску работы, таких как HeadHunter, можно указать то, что человек ищет именно удаленную работу. Удаленная работа может состоять и в том, что человек вяжет свитеры на домашней машинке. Но нас интересует только удаленная работа на компьютере. Причем это не говорит о том, что человек может сделать что-либо на своем домашнем компьютер, вместо офисного. Я собираюсь рассказать Вам про технологию Direct Access, которая позволяет работать на удаленном компьютере, который, например, находится в офисе, с домашнего компьютера. Это технология подразумевает то, что на домашнем компьютере нет достаточных средств или ресурсов для полноценной работы. Домашний компьютер в такой ситуации — всего лишь промежуточное звено.

Что такое VPN?

Если Вы хотите перевод, то VPN — это virtual private network(виртуальная частная сеть). Данная сеть способна связать два компьютера таким образом, что один из них будет являться управляющим, а второй управляемым. Экран управляющего компьютера будет транслировать всё то, что происходит на экране управляемого компьютера(на самом деле на экране управляемого компьютера ничего не происходит, ведь будет неудобно если кто-то будет следить за Вашими действиями). Мышка и клавиатура управляющего компьютера будут транслировать соответствующие действия на управляемый компьютер. Таким образом управляющий компьютер является всего лишь манипулятором для управления удаленным компьютером. Все действия будут выполняться на удаленном компьютере.

Огромный плюс VPN-соединения в том, что человек может удаленно получить доступ к таким ресурсам как корпоративная почта, файловые диски, специальные программы и всё то, что доступно только в условиях корпоративной сети. Но технологии не стоят на месте и всё время развиваются. Поэтому выход в свет технологии Direct Access вполне понятен. Ниже я попытаюсь объяснить плюсы Direct Access по сравнению с обычным VPN-соединением.

Direct Access

Direct Access — это новая технология от компании Microsoft, которая впервые появилась в операционной системе Windows 7. Данная технология призвана заменить привычное VPN-соединение. Функционал Direct Access полностью копирует функционал VPN-соединений. Но кроме этого у новой технологии появились свои плюсы, иначе выпускать её на рынок было бы бессмысленным:

Как видите, технология Direct Access представляет больше возможностей по удаленной работе. Но у медали есть и оборотная сторона. В данном случае это довольно большой список требований для развертывания данной технологии. Но об этом позже.