гывтбцдяы что за шифр

Гывтбцдяы что за шифр

Мультфильм «Гравити Фолз» и дневники, созданные по его сюжету, известны не только веселыми историями, но и криптограммами. Если не знать секретов их расшифровки, думать над значением набора символов придется довольно-таки долго.

Какие шифры используются в «Гравити Фолз»

В эпизодах «Гравити Фолз» используется около десятка шифров различной сложности. В их основе перестановка букв английского алфавита, либо замена их цифрами и символами. Вот их список:

Раскрываем секреты самых простых криптограмм

Раскрываем секреты самых простых криптограмм

Для разгадывания этих криптограмм главное понять и запомнить закономерности замены.

Шифр Цезаря (сдвига) основывается на замене обычной буквы английского алфавита третьей перед ней. Обратите внимание на то, что первые А, В, С заменяются последними тремя и далее создается вот такая закономерная цепочка (первая буква – криптограмма, вторая – значение):

А-X, B-Y, C-Z, D-A, E-B, F-C, G-D, H-E, I-F, J-G, K-H, L-I, M-J, N-K, O-L, P-M, Q-N, R-O, S-P, T-Q, U-R, V-S, W-T, X-U, Y-V, Z-W.

Этот код когда-то действительно использовал Гай Юлий Цезарь для Секретной переписки.

Код «Атбадаш» легко разгадать, если расположить буквы алфавита в две строчки или колонки: первая – в прямом порядке, вторая – в обратном. Первая строка будет значением для разгадки, вторая – криптограммой.

«A1Z26» — очень примитивный код, так как основан на замене алфавита цифрами. Так, «A» соответствует единице, «В» — двойке, «С» — тройке и так далее до 26.

Как распознать фразы, скрытые за символьной постановкой

Символьные постановки – это коды Автора и Билла, с ними будет сложнее, так как символы придется собрать на страницах дневников. Например, первый из них встречается в Дневнике №3.

Для того чтобы расшифровать или зашифровать какую-либо фразу таким способом, нужно внимательно «изучить» Дневник, собрать систему символов и их значение, а потом составить табличку, которая и станет ключом.

Интересно, что символьное обозначение трех букв Q, X, Z до сих пор не выяснено.

Книга «Руководство Диппера и Мэйбл по тайнам и непрерывному веселью!» ставит перед читателем задание выяснить код, скрытый в ней. Это задание звучит из уст Билла, при этом мальчик предупреждает, что разгадку найти очень и очень сложно.

На самом деле рисунки, используемые Биллом очень схожи с системой Автора, но их снова-таки нужно будет собрать в книге.

Особенности числового кода

В числовом коде используются не только цифры, но и круглые и квадратные скобки. Для того чтобы разгадать криптограммы такого типа, нужно знать некоторые секреты:

Шифр Виженера – основа самых сложных загадок

Этот код построен на цепочках шифров Цезаря, они образуют квадрат, на гранях которого располагается английский алфавит в прямом порядке. Квадрат включает 26 строк кода Цезаря, первая строка – его нулевое значение (замена обычной буквы английского алфавита третьей перед ней). С каждой новой строчкой сдвиг увеличивается на один.

Сдвиг в шифре Цезаря в кодировке Виженера зависит от кодового слова.

Для того чтобы зашифровать фразу с помощью кода Виженера, нужно следовать такому алгоритму:

Комбинации шифров

В Дневнике № 3 Билл усложняет подобные загадки, используя сразу три шифра – символьные Автора и Билла, а также цифровой «A1Z26».

Для того чтобы разгадать такой хитрый ход героя, нужно лишь составить для себя ключ, делается это так:

Смешивание кодов также можно встретить в эпизоде под названием «Гидеон восстает» здесь их комбинируется 3: Цезаря, «Атбадаш», «A1Z26». Разгадывание осуществляется по цепочке: цифры преобразовывают в буквы (помощник — «A1Z26»), полученные значения заменяют с помощью «Атбадаш», последний шаг – разгадка с применением кода Цезаря.

Зная особенности шифров «Гравити Фолз», можно с легкостью разгадать тайны любого из эпизодов.

Самые популярные товары Гравити Фол

Как правильно рисовать по клеточкам

Монстры и чудовища из Гравити Фолз

Стоит ли ждать продолжения сериала

Знаки зодиака героев мультсериала Г

Вы должны Войти, чтобы оставить комментарий.

Элементарные шифры на понятном языке

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

И теперь запишем любое сообщение и зашифруем его.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

Если убрать пробелы, то получим следующее зашифрованное сообщение:

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

10 популярных кодов и шифров

Авторизуйтесь

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стандартные шифры

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

2 декабря, Онлайн, Беcплатно

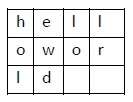

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

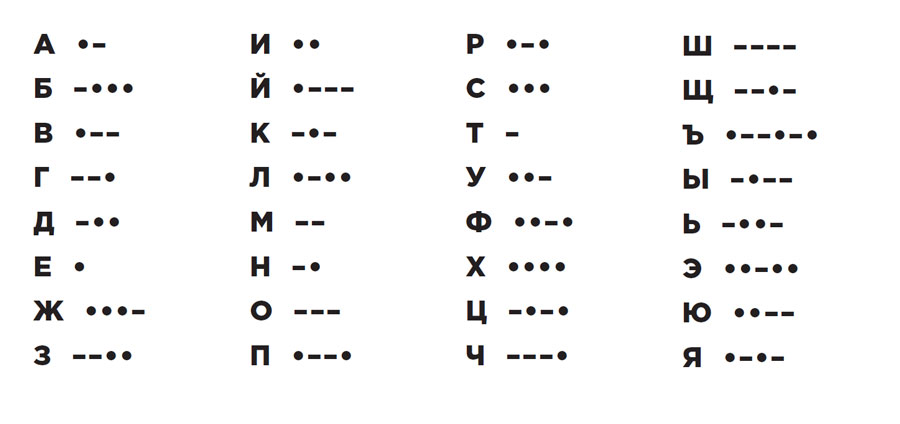

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

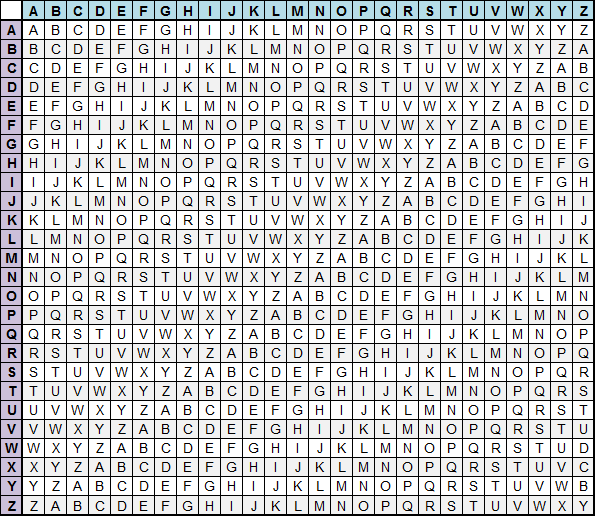

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

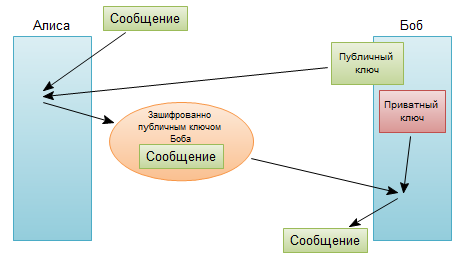

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Презентация «Простейшие шифры» (3 класс)

Описание презентации по отдельным слайдам:

Автор: ученик 3Б класса Каменец Андрей Руководитель: Каменец Е.К. ТУСФХЗМЫЛЗ ЫЛЧУЮ

ГЫВТБЦДЯЫ МШЫИЕШ Я КЕЖГ! ЗЦГЕ ШЖЫГХ ЮЦГЫЬВХЫИЗХ Я ЫВЫ ИЦПЯИЗХ! ЗВСОДС ШЕЁВЯ ЧВЫДЬЯДЦ! ЗВСОДС ШЕЁВЯ ЧВЫДЬЯЦ! БЙЬЦ ЭЫ ЕДЯ ВЫИХИ?

«Кто владеет информацией, тот владеет миром». Гипотеза: криптография присутствует в современной жизни. Цель работы: познакомиться с разными видами шифров. Задачи: • узнать о различных способах шифрования; • изучить сферы использования шифров; • попытаться воспроизвести старинные способы шифрования; • осуществить шифровку и дешифровку текста;

Шифр Цезаря Цель: изготовить приспособление, позволяющее быстро зашифровывать и расшифровывать текст с помощью шифра Цезаря. Описание работы: для изготовления приспособления мне потребовалось два круга разного диаметра, при этом по внешним сторонам окружности были написаны буквы русского алфавита. С помощью пластмассового стержня круги были закреплены по центру так, чтобы внутренний и внешний круг можно было вращать относительно друг друга. Практическая работа: предположим, нужно зашифровать текст со сдвигом 3. Внутренний круг поворачиваем так, чтобы напротив буквы А внешнего круга стояла буква Г. Теперь, ориентируясь по внешнему алфавиту, записываем соответствующие буквы с внутреннего круга.

Шифр Цезаря Фраза: Чужой тайны не разглашай, а свою блюди. Зашифрованная фраза: Ъцйсм хгмрю рз угкёогыгм, г фесб добжл. Примечание: в интернете есть сайты с калькуляторами, мгновенно выдающими таблицу всех возможных в шифре Цезаря преобразований введенного текста: https://planetcalc.ru/1434/ http://calculat.ru/shifr-cezarya-onlajn-shifrovka-i-rasshifrovka

В таком шифре ключом является некая книга, имеющаяся и у отправителя, и у получателя. В шифре обозначается страница книги и строка, первое слово которой и является разгадкой. Дешифровка невозможна, если книги у отправителя и корреспондента разных годов издания и выпуска. Книги обязательно должны быть идентичными. Книжный шифр

Квадрат Полибия Цель: Изготовить квадрат Полибия. Описание работы: начертить квадрат со стороной 7 см, расчертить его на квадраты со стороной 1 см. Начиная со второго квадрата, в квадраты по вертикали и горизонтали вписать числа от 1 до 6. Затем в оставшиеся квадраты вписать буквы алфавита по порядку. Практическая работа: Чужой тайны не поверяй. Зашифрованная фраза (2 метод): 51 43 22 34 25 42 11 25 33 55 33 16 35 34 13 16 36 63 25.

Скитала Цель: изготовить сциталу, используя предметы домашнего обихода. Описание работы: в качестве жезла я решил использовать скалку. Намотав на нее атласную ленту без зазоров и нахлестов, я написал на ленте текст. Размотав ленту, я получил зашифрованное сообщение. Практическая работа: Фраза: Кто рассказывает тайну, тот теряет всякое доверие Зашифрованная фраза: Азтуттоераентекв**кайояяоеосватрсдитсыт,еверк.

Автор: ученик 3Б класса Каменец Андрей Руководитель: Каменец Е.К. СПАСИБО ЗА ВНИМАНИЕ.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс повышения квалификации

Скоростное чтение

Курс повышения квалификации

Специфика преподавания предмета «Родной (русский) язык» с учетом реализации ФГОС НОО

Ищем педагогов в команду «Инфоурок»

Номер материала: ДБ-491354

Не нашли то что искали?

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

Безлимитный доступ к занятиям с онлайн-репетиторами

Выгоднее, чем оплачивать каждое занятие отдельно

Педагогов и учеников предлагают тренировать на случай нападения

Время чтения: 1 минута

Минпросвещения подготовило проект плана по модернизации детских лагерей в России

Время чтения: 3 минуты

Комиссия РАН призвала отозвать проект новых правил русского языка

Время чтения: 2 минуты

Путин поручил не считать выплаты за классное руководство в средней зарплате

Время чтения: 1 минута

Учителям предлагают 1,5 миллиона рублей за переезд в Златоуст

Время чтения: 1 минута

В Псковской области ввели обязательную вакцинацию для студентов

Время чтения: 1 минута

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

Урок (Научная работа)»Простейшие шифры»

Муниципальное бюджетное общеобразовательное учреждение

«Южно-Российский лицей казачества и народов Кавказа»

Малая академия наук

Х-я открытая научная конференция НТО ЮНИС

ТЕМА: «Простейшие шифры».

Руководитель: Каменец Е.К.

учитель начальных классов

г. Железноводск, п. Иноземцево

Оглавление

Введение:

На Новый год я получил в подарок книгу, в которой одна из глав заканчивалась странными предложениями: Гывтбцдяы мшыиеш я кежг! Зцге шжыгх юцгыъвхыизх я ывы ицпяизх! Звсодс шеёвя Чвыдъядц! Бйъц эы едя выихи?!

Мне пришлось приложить много усилий, чтобы понять, что за слова скрывались за этим набором букв. Оказалось, что автор книги применил шифр Цезаря. Мне стало интересно, какие еще шифры существуют, в каких сферах деятельности человека и насколько широко они используются.

Подтверждение того, что люди очень серьезно относились к информации и тайнам я нашел в народной мудрости (см. Приложение1)

Актуальность моего исследования можно подтвердить известной фразой: «Кто владеет информацией, тот владеет миром». Неудивительно, что в современном мире средства защиты информации приравниваются к мощнейшему оружию.

Я выдвинул гипотезу: криптография присутствует в современной жизни.

Цель моей работы: познакомиться с разными видами шифров.

узнать о различных способах шифрования;

изучить сферы использования шифров;

попытаться воспроизвести старинные способы шифрования;

осуществить шифровку и дешифровку текста;

Глава 1. Простейшие шифры. История и развитие криптографии.

Криптография – наука о шифрах.

История криптографии насчитывает около 4 тысяч лет. Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип – замена алфавита исходного текста другим алфавитом с помощью замены букв другими буквами или символами).

Второй период (хронологические рамки – с IX века на Ближнем Востоке и с XV века в Европе до начала XX века) ознаменовался введением в обиход полиалфавитных шифров.

Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Четвертый период с середины XX века до 70-х годов XX века – период перехода к математической криптографии. В работе Шеннона появляются строгие математические определения количества информации, передачи данных, энтропии, функций шифрования. Обязательным этапом создания шифра считается изучение его уязвимости к различным атакам. Однако до 1975 года криптография оставалась «классической», или же, более корректно, криптографией с секретным ключом.

Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления – криптография с открытым ключом. Её появление знаменуется не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами. Современная криптография образует отдельное научное направление на стыке математики и информатики – работы в этой области публикуются в научных журналах, организуются регулярные конференции. Практическое применение криптографии стало неотъемлемой частью жизни современного общества – её используют в таких отраслях как электронная коммерция, электронный документооборот, телекоммуникации и других

Простейшие способы шифрования информации.

Поскольку шифров в мире насчитывается огромное количество, то рассмотреть все шифры в данной работе невозможно. Рассмотрим наиболее примитивные системы шифрации, их применение, а также алгоритмы расшифровки.

Стенография

Сцитала

Узелковое письмо

«Узелковое письмо» («кипу») получило распространение у индейцев Центральной Америки. Свои сообщения они также передавали в виде нитки, на которой завязывались разноцветные узелки, определявшие содержание сообщения.

Коричневый (точнее ). В кипу встречается наравне с белым чаще всего. Существует четыре тона:

— «завоевание»; обозначение противника, или количество человек, умерших у противника. На этой нити расположение было таким: первым шло сообщение о тех, кому за шестьдесят и старше, а дальше в соответствии со своими возрастами шли другие младше на десять лет и т. д. На нитях археологических встречается довольно редко. Мог быть двух тонов:

— ; собственное войско, а также собственные потери на войне. На нитях археологических кипу встречается довольно редко. Мог быть двух тонов:

. На нитях встречается довольно редко. Двух тонов (значения неизвестны).

Книжный шифр

В таком шифре ключом является некая книга, имеющаяся и у отправителя, и у получателя. В шифре обозначается страница книги и строка, первое слово которой и является разгадкой. Дешифровка невозможна, если книги у отправителя и корреспондента разных годов издания и выпуска. Книги обязательно должны быть идентичными.

Шифр Цезаря (шифр сдвига, сдвиг Цезаря)

Известный шифр. Сутью данного шифра является замена одной буквы другой, находящейся на некоторое постоянное число позиций левее или правее от неё в алфавите. Гай Юлий Цезарь использовал этот способ шифрования при переписке со своими генералами для защиты военных сообщений. Этот шифр довольно легко взламывается, поэтому используется редко.

Исходный алфавит: А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Шифрованный: Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В

Съешь же ещё этих мягких французских булок, да выпей чаю.

Шифрованный текст получается путём замены каждой буквы оригинального текста соответствующей буквой шифрованного алфавита:

Фэзыя йз зьи ахлш пвёнлш чугрщцкфнлш дцосн, жг еютзм ъгб.

Шифр с кодовым словом

Еще один простой способ как в шифровании, так и в расшифровке. Используется кодовое слово (любое слово без повторяющихся букв). Данное слово вставляется впереди алфавита и остальные буквы по порядку дописываются, исключая те, которые уже есть в кодовом слове. Пример: кодовое слово – NOTEPAD.

Исходный: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Замена : N O T E P A D B C F G H I J K L M Q R S U V W X Y Z

Шифр Френсиса Бэкона

Один из наиболее простых методов шифрования. Для шифрования используется алфавит шифра Бэкона: каждая буква слова заменяется группой из пяти букв «А» или «B» (двоичный код).

a AAAAA g AABBA m ABABB s BAAAB y BABBA

b AAAAB h AABBB n ABBAA t BAABA z BABBB

c AAABA i ABAAA o ABBAB u BAABB

d AAABB j BBBAA p ABBBA v BBBAB

e AABAA k ABAAB q ABBBB w BABAA

f AABAB l ABABA r BAAAA x BABAB

Сложность дешифрования заключается в определении шифра. Как только он определен, сообщение легко раскладывается по алфавиту.

Существует несколько способов кодирования.

Квадрат Полибия

Подобие цифровой таблицы. Существует несколько методов использования квадрата Полибия. Пример квадрата Полибия: составляем таблицу 5х5 (6х6 в зависимости от количества букв в алфавите).

3 МЕТОД. Основываясь на предыдущий метод, запишем полученный код слитно. 314253325124. Делаем сдвиг влево на одну позицию. 142533251243. Снова разделяем код попарно.14 25 33 25 12 43. В итоге получаем шифр. Пары цифр соответствуют букве в таблице: QWNWFO.

Современная криптография.

С каждым годом компьютерная информация играет все более важную роль в нашей жизни, и все большую актуальность приобретают проблемы ее защиты. Одним из способов обеспечения безопасности данных является криптография, то есть шифрование данных.

Есть и удивительные примеры использования криптографии: науке известны случаи, когда шифры, созданные много лет назад, остаются неразгаданными, несмотря на компьютерные технологии и усилия многих ученых (см. Приложение 2)

Вывод: шифров великое множество, и Вы так же можете придумать свой собственный шифр, однако изобрести стойкий шифр очень сложно, поскольку наука дешифровки с появлением компьютеров шагнула далеко вперед и любой любительский шифр будет взломан специалистами за очень короткое время.

Современная криптография – наука на стыке математики и информатики – продолжает изучение вопросов о надежном шифровании, безопасном хранении информации.

Глава 2. Изготовление простейших приспособлений для шифрования текста.

Шифр Цезаря.

Цель: изготовить приспособление, позволяющее быстро зашифровывать и расшифровывать текст с помощью шифра Цезаря.

Описание работы: для изготовления приспособления мне потребовалось два круга разного диаметра, при этом по внешним сторонам окружности были написаны буквы русского алфавита. С помощью пластмассового стержня круги были закреплены по центру так, чтобы внутренний и внешний круг можно было вращать относительно друг друга.

Практическая работа: предположим, нужно зашифровать текст со сдвигом 3. Внутренний круг поворачиваем так, чтобы напротив буквы А внешнего круга стояла буква Г. Теперь, ориентируясь по внешнему алфавиту, записываем соответствующие буквы с внутреннего круга.

Фраза: Чужой тайны не разглашай, а свою блюди.

Зашифрованная фраза: Ъцйсм хгмрю рз угкёогыгм, г фесб добжл.

Примечание: в интернете есть сайты с калькуляторами, мгновенно выдающими таблицу всех возможных в шифре Цезаря преобразований введенного текста:

Сцитала.

Цель : изготовить сциталу, используя предметы домашнего обихода.

Описание работы : в качестве жезла я решил использовать скалку. Намотав на нее атласную ленту без зазоров и нахлестов, я написал на ленте текст. Размотав ленту, я получил зашифрованное сообщение.

Фраза: Кто рассказывает тайну, тот теряет всякое доверие

Зашифрованная фраза: Азтуттоераентекв**кайояяоеосватрсдитсыт,еверк.

Квадрат Полибия.

Цель: Изготовить квадрат Полибия.

Описание работы: начертить квадрат со стороной 7 см, расчертить его на квадраты со стороной 1 см. Начиная со второго квадрата, в квадраты по вертикали и горизонтали вписать числа от 1 до 6. Затем в оставшиеся квадраты вписать буквы алфавита по порядку.

Практическая работа: Чужой тайны не поверяй.

Зашифрованная фраза (2 метод) : 51 43 22 34 25 42 11 25 33 55 33 16 35 34 13 16 36 63 25.

Вывод: зашифровывать и расшифровывать тексты интересно. Это может быть веселой игрой с друзьями, а так же увлекательным заданием на уроках математики. Простейшие шифры требуют внимательности и усидчивости. Основная трудность при дешифровке – разгадать ключ.

Вывод

Изучив литературу и статьи в интернете, я узнал историю возникновения и развития криптографии, познакомился с некоторыми из простейших шифров, научился осуществлять шифрование и дешифрование текстов.

Я пришел к выводу, что шифры могут быть интересной игрой, а также интересными заданиями на уроках математики.

Гипотеза о том, что в настоящее время криптография присутствует в повседневной жизни, хотя не всегда ее можно заметить невооруженным глазом, подтвердилась Такие явления, как мобильная связь, платное телевидение или интернет-покупки не были бы возможны без применения криптографических методов, позволяющих гарантировать безопасность и неприкосновенность данных.

Я думаю, что на следующий год можно рассмотреть и изучить более сложные шифры, а также попробовать придумать свой шифр.

Список литературы

Дориченко С.А., Ященко В.В. 25 этюдов о шифрах: Популярное издание

Приложение 1. Пословицы о тайнах.

Кто рассказывает тайну, тот теряет всякое доверие.

Среди людей самый слабый тот, который не умеет сохранить свою тайну.

Чужой тайны не разглашай, а свою блюди.

Голову отдавай, а тайну никогда.

Чужой тайны не поверяй.

Кто открывает тайну, тот нарушает верность.

Тайное слово в своих устах держи.

Нет той тайны, чтобы не была явна.

Добрый молодец никогда не выдаст тайны.

За собой слово не удержал, за людьми не удерживают.

Не звони в большой колокол, не разглашай тайны.

Приложение 2. Неразгаданные тайны.

Рукопись Войнича

Рукопись, написанная на неизвестном языке, была найдена ученными. Никто так до сих пор не может расшифровать и понять текст книги. Известно только ее название – рукопись Войнича. Было сделано огромное количество исследований и анализов страниц. Ученные выяснили, что рукопись была написана примерно между тысяча четыреста четвертым и тридцать восьмым годами. А вот язык, на котором написана рукопись так и не удалось понять. Скорее всего, это искусственно сделанный язык, который был придуман специально, дабы зашифровать книгу. При этом язык имеет свою определенную структуру.

Скульптура Криптос

Она находится в городе Лэнгли, в штате Вирджиния. В данный момент скульптура украшает центральный офис ЦРУ. Особенность ее в том, что послание, которое написано на самой скульптуре никто не может расшифровать, а ведь прошло уже двадцать лет с того момента, как скульптуру установили. Над ее расшифровкой работают лучшие в мире специалисты, знающиеся на символах и иероглифах. И за все время они расшифровали только три секции. А ведь в общем количестве их сто.

Фестский диск

Он был найден учеными и чем-то напоминает увлекательную историю о приключениях Индианы Джонса. Диск обнаружили в Фесте (откуда и пошло его название) в развалинах дворца минойского. Полагается, что на диске запечатлена неизвестная форма иероглифов, относящаяся ко второму тысячелетию до нашей эры. Диск сделан из обожженной глины, а символы напоминают иероглифы, которые были использованы в древнем Крите.

Загадка простого пастуха

В Англии, в графстве Стаффордшир расположен самый обычный памятник пастуху, относящийся к восемнадцатому веку. А вот надпись на нем не является такой уж обычной, по крайней мере, для ученых, которые не могут расшифровать ее. Выглядит она так: DOUOSVAVVM. Вот уже двести пятьдесят лет, как этот символ является непостижимой загадкой, впрочем, как и его автор. Ученые полагают, что символ может быть подсказкой к расположению Святого Грааля, и что он был сделан специально для рыцарей-тамплиеров. Как бы то ни было, но даже Чарльз Дарвин и Чарльз Диккенс не смогли постичь тайны этого символа.

Раскрываем секреты самых простых криптограмм

Раскрываем секреты самых простых криптограмм