киберугроза что это такое

Киберугрозы и методы борьбы с ними

Кроме распространения спама, который приводит к засорению информационных каналов, снижению скорости работы, увеличению трафика и оплаты, опасность представляют фишинговые атаки (создание сайта-двойника для получения конфедициальной информации и её незаконного использования), сбои в работе (потеря несохраненных данных, поломка оборудования) и DDoS-атаки (одновременная хакерская атака с большого числа компьютеров с целью доведения до отказа в работе).

Практически все компании и различные службы многих государств мира сталкивались с кибератаками. Некоторые из них безвозвратно потеряли ценную для бизнеса информацию. В других случая, секретная информация становилась достоянием общественности. Но самая опасная угроза может возникнуть в том случае, если в результате такой кибератаки хакер получает контроль над выполнением какой-то программы, отвечающей за безопасность людей.

Самыми популярными методами борьбы с киберугрозами во всем мире считаются:

Любому пользователю нужно сохранять бдительность. Для этого:

Если вы нашли ошибку: выделите текст и нажмите Ctrl+Enter

Советы по защите от киберпреступников

Вас беспокоит ситуация с киберпреступностью? Понимание того, что такое киберпреступение, какие типы киберпреступлений существуют и как от них защититься, поможет вам чувствовать себя увереннее.

В этой статье мы подробно расскажем о том, что такое киберпреступность, от каких угроз и как нужно защищаться, чтобы обеспечить свою безопасности в Интернете. Мы затронем следующие темы:

Что такое киберпреступление

Большинство (но не все) киберпреступления совершаются киберпреступниками или хакерами, которые зарабатывают на этом деньги. Киберпреступная деятельность осуществляется отдельными лицами или организациями.

Некоторые киберпреступники объединяются в организованные группы, используют передовые методы и обладают высокой технической квалификацией. Другие – начинающие хакеры.

Киберпреступники редко взламывают компьютеры по причинам, не имеющим отношения к получению прибыли, например, по политическим или личным.

Типы киберпреступлений

Вот несколько примеров различных тиров киберпреступлений:

Большинство киберпреступлений относится к одной из двух категорий

В первом случае преступники используют вирусы и другие типы вредоносных программ, чтобы заразить компьютеры и таким образом повредить их или остановить их работу. Также с помощью зловредов можно удалять или похищать данные.

Киберпреступления второй категории используют компьютеры или сети для распространения вредоносных программ, нелегальной информации или неразрешенных изображений.

Иногда злоумышленники могут совмещать обе категории киберпреступлений. Сначала они заражают компьютеры с вирусами, а затем используют их для распространения вредоносного ПО на другие машины или по всей сети.

Киберпреступники могут также выполнять так называемую атаку с распределенным отказом в обслуживании (DDos). Она похожа на DoS-атаку, но для ее проведения преступники используют множество скомпрометированных компьютеров.

Министерство юстиции США считает, что есть еще и третья категория киберпреступлений, когда компьютер используется как соучастник незаконного деяния, например, для хранения на нем украденных данных.

США подписали Европейскую конвенцию о киберпреступности. В ней названы виды деятельности с использованием компьютеров, которые считаются киберпреступлениями. Например:

Примеры киберпреступлений

Итак, что именно считается киберпреступлением?

В этом разделе мы рассмотрим резонансные примеры различных типов кибератак.

Атаки с использованием вредоносного ПО

Компьютер, зараженный вредоносной программой, может использоваться злоумышленниками для достижения разных целей. К ним относятся кража конфиденциальных данных, использование компьютера для совершения других преступных действий или нанесение ущерба данным.

Известным примером атаки с использованием вредоносного ПО является атака вымогателя WannaCry, случившаяся в мае 2017 года.

Жертвами WannaCry стали 230 000 компьютеров в 150 странах мира. Владельцы заблокированных файлов отправили сообщение с согласием заплатить выкуп в криптовалюте BitCoin за восстановление доступа к своим данным.

Финансовые потери в результате деятельности WannaCry оцениваются в 4 миллиарда долларов.

Фишинг

Сообщения в фишинговой рассылке могут содержать зараженные вложения или ссылки на вредоносные сайты. Они также могут просить получателя в ответном письме предоставить конфиденциальную информацию.

Известный пример фишинг-мошенничества году произошел на Чемпионате мира по футболу в 2018. По информации Inc, фишинговые электронные письма рассылались футбольным фанатам.

В этих письмах злоумышленники соблазняли болельщиков фальшивыми бесплатными поездками в Москву на Чемпионат мира. У людей, которые проходили по ссылке в сообщениях, были украдены личные данные.

Другой тип фишинговой кампании известен как целевой фишинг. Мошенники пытаются обмануть конкретных людей, ставя под угрозу безопасность организации, в которой они работают.

В отличие от массовых неперсонифицированных фишинговых рассылок сообщения для целевого фишинга создаются так, чтобы у получателя не возникло сомнений, что они отправлены из надежного источника, например, от генерального директора или IT-менеджера.

Распределённые атаки типа «отказ в обслуживании»

DDoS-атака перегружает систему большим количеством запросов на подключение, которые она рассылает через один из стандартных протоколов связи.

Кибершантажисты могут использовать угрозу DDoS-атаки для получения денег. Кроме того, DDoS запускают в качестве отвлекающего маневра в момент совершения другого типа киберпреступления.

Известным примером DDoS-атаки является атака на веб-сайт Национальной лотереи Великобритании 2017 году. Результатом стало отключение веб-сайта и мобильного приложения лотереи, что не позволило гражданам Великобритании играть.

Как не стать жертвой киберпреступления

Итак, теперь, когда вы понимаете, какую угрозу представляет киберпреступность, встает вопрос о том, как наилучшим образом защитить ваш компьютер и личные данные? Следуйте нашим советам:

Регулярно обновляйте ПО и операционную систему

Постоянное обновление программного обеспечения и операционной системы гарантирует, что для защиты вашего компьютера используются новейшие исправления безопасности.

Установите антивирусное ПО и регулярно его обновляйте

Антивирусное ПО позволяет проверять, обнаруживать и удалять угрозы до того, как они создадут проблему. Оно помогает защитить ваш компьютер и ваши данные от киберпреступников.

Если вы используете антивирусное программное обеспечение, регулярно обновляйте его, чтобы обеспечить наилучший уровень защиты.

Используйте сильные пароли

Используйте сильные пароли, которые трудно подобрать, и нигде их не записывайте. Можно воспользоваться услугой надежного менеджера паролей, который облегчит вам задачу, предложив сгенерированный им сильный пароль.

Не открывайте вложения в электронных спам-сообщениях

Не нажимайте на ссылки в электронных спам-сообщениях и не сайтах, которым не доверяете

Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

Никогда не передавайте личные данные по телефону или по электронной почте, если вы не уверены, что телефонное соединение или электронная почта защищены. Убедитесь, что вы действительно говорите именно с тем человеком, который вам нужен.

Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

Если звонящий просит вас предоставить какие-либо данные, положите трубку. Перезвоните в компанию напрямую по номеру телефона на ее официальном сайте, и убедитесь, что вам звонили не мошенники.

Желательно пользоваться, при этом, другим телефоном, потому что злоумышленники могут оставаться на линии: вы будете думать, что набрали номер заново, а они будут отвечать якобы от имени банка или другой организации, с которой, по вашему мнению, вы разговариваете.

Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

Обращайте внимание на URL-адреса сайтов, на которые вы хотите зайти. Они выглядят легитимно? Не переходить по ссылкам, содержащим незнакомые или на вид спамовые URL-адреса.

Если ваш продукт для обеспечения безопасности в Интернете включает функцию защиты онлайн-транзакций, убедитесь, что она активирована.

Внимательно просматривайте свои банковские выписки

Наши советы должны помочь вам не стать жертвой киберпреступников. Но если все же это случилось, важно понять, когда это произошло.

Просматривайте внимательно свои банковские выписки и запрашивайте в банке информацию по любым незнакомым транзакциям. Банк может проверить, являются ли они мошенническими.

Теперь вы понимаете, какую угрозу представляют киберпреступники, и знаете, как от нее защититься. Узнайте больше о Kaspersky Total Security.

Основы киберугрозы, типы угроз

Что такое кибер-угроза?

Для эксперта по кибербезопасности определения киберугрозы в Оксфордском словаре немного не хватает: «возможность злонамеренной попытки повредить или разрушить компьютерную сеть или систему».

Это определение является неполным без включения попытки доступа к файлам и проникновения или кражи данных.

В этом определении угроза объясняется как возможность.

Однако в сообществе кибербезопасности угроза более тесно связана с злоумышленником или противником, пытающимся получить доступ к системе.

Или угроза может быть обнаружена в результате нанесенного ущерба, т.е каким образом произвелась атака и какие использовались тактики, методы и процедуры.

В 2012 году Роджер А. Граймс предоставил этот список, опубликованный в Infoworld, из пяти наиболее распространенных кибер-угроз:

Социнженерийные трояны

Уязвимости нулевого дня (например, Java, Adobe Reader, Flash)

Фишинг

Сетевые черви

Усовершенствованные постоянные угрозы

Но с момента публикации этого списка было широко распространено внедрение нескольких различных типов технологий: облачные вычисления, большие объемы данных и использование мобильных устройств.

В сентябре 2016 года Боб Гурли поделился видеороликом, содержащим комментарии от свидетельства корпорации Rand в Комитете по внутренней безопасности, подкомитете по кибербезопасности, технологиям защиты инфраструктуры и безопасности в отношении новых киберугроз и их последствий.

В видеоролике выделяются две технологические тенденции, которые движут кибер-угрозой в 2016 году:

Интернет вещей – отдельные устройства, подключающиеся к Интернету или другим сетям

Быстрый рост данных – хранятся на устройствах, настольных компьютерах и в других местах

Сегодня список кибер-угроз может выглядеть примерно следующим образом:

Фишинг

трояны

ботнеты

Вымогатели

Распределенный отказ в обслуживании (DDoS)

Атаки вайпер

Кража интеллектуальной собственности

Кража денег

Манипуляция данными

Уничтожение данных

Spyware / Malware

Человек по середине (MITM)

Шутливое п рограммное обеспечение

Непропатченное программное обеспечение

Непропатченнное программное обеспечение, казалось бы, самая простая уязвимость, все же может привести к самым большим утечкам.

Источники киберугроз

Технологии и методы организаторов угроз постоянно развиваются.

Но источники кибер-угроз остаются прежними. Всегда есть человеческий элемент; кто-то, кто попадается на умный трюк.

Но сделайте еще один шаг в этом вопросе, и вы найдете кого-то с мотивом.

Это реальный источник кибер-угрозы.

Например, в июне 2016 года SecureWorks выявила тактические подробности нападений российской группы Threat Group-4127 на электронные письма с избирательной кампанией Хиллари Клинтон.

Затем, в сентябре, Билл Герц из The Washington Times сообщил о другой кибератаке на электронные письма Хиллари Клинтон, предположительно «враждебными иностранными игроками», вероятно, из Китая или России.

В настоящее время существует политика США в отношении иностранных кибер-угроз, известных как «сдерживание путем отказа».

В этом случае отказ означает предотвращение доступа иностранных противников к данным в США.

Но не все кибер-угрозы поступают из-за рубежа.

Недавно Пьерлуиджи Паганини @securityaffairs сообщил, что полиция арестовала двух людей из Северной Каролины, которые, как утверждается, являются членами пресловутой хакерской группы под названием «Crackas With Attitude», которая просочилась в личную информацию о 31 000 американских агентов и их семьях.

Наиболее распространенные источники кибер-угроз

Национальные государства или национальные правительства

Террористы

Промышленные шпионы

Организованные преступные группы

Хактивисты и хакеры

Деловые конкуренты

Недовольные инсайдеры

Необходимость знаний о киберугрозах для предприятий

Усиление современных угроз, таких как национальные государства, организованные киберпреступники и кибе-шпионаж, представляет собой самую большую угрозу информационной безопасности для предприятий на сегодняшний день.

Многие организации пытаются выявить эти угрозы из-за их тайного характера, изощренности ресурсов и их преднамеренного «низкого и медленного» подхода и усилий.

Для предприятий эти более сложные, организованные и постоянные исполнители угроз видят только цифровые следы, которые они оставляют.

По этим причинам предприятия нуждаются в осведомленности за пределами своих сетевых границ о передовых угрозах, специально предназначенных для подобного рода организаций и инфраструктуры.

Исследователи киберугроз могут начать с изучения фонового профиля активов за пределами границ сети и осознания оффлайновых угроз, таких как те, о которых здесь сообщил Люк Роденхеффер из Global Risk Insights.

Затем они должны отслеживать критически важные IP-адреса, доменные имена и диапазоны IP-адресов (например, блоки CIDR).

Это может предоставить расширенное предупреждение угрозы ИБ, пока противники находятся на этапах планирования.

Благодаря этой улучшенной готовности, вы можете получить более полное представление о текущих эксплойтах, идентификации киберугроз и действующих за ними участников.

Это позволяет вам принимать активные меры для защиты от этих угроз с соответствующими последствиями.

SecureWorks Counter Threat Unit (CTU)™ состоит из группы профессионалов, имеющих опыт работы в частных охранных, военных и разведывательных сообществах, и с 2005 года публикует анализ угроз.

CTU выпускают обзор угроз для тысяч сетей клиентов для выявления возникающих угроз а также многие другие ресурсы, включая:

Атака телеметрии от клиентов

Примеры вредоносных программ

Исследования

Публичные и частные источники информации

Мониторинг сайтов

Соцмедиа

Каналы связи, используемые участниками угроз

Сообщества по безопасности

Правительственные агентства

Данные из этих источников поступают в систему управления разведывательной информацией об угрозах, которая отбирает такие индикаторы угрозы, как например:

Сигнатуры

Доменные имена

Имена хостов

IP-адреса

Имена файлов

Данные реестра

Уязвимости

Каталогизированные вредоносные программы

Индикаторы угроз затем обогащаются контекстными метаданными, чтобы определить, как они относятся к субъектам угрозы и методам атаки.

Затем система помогает исследователям определить отношения, которые невозможно будет найти вручную.

Их исследование показывает, кто атакует, как и почему.

Эта информация затем приводит к действительным представлениям, таким как:

Что означает угроза?

Как вы сопротивляетесь?

Какие действия вы должны предпринять?

Обмен знаниями в области разведки происходит среди ведущих организаций по киберугрозам как в государственном, так и в частном секторах.

SecureWorks считает, что они являются наиболее информированными и активными организациями и находятся в постоянном общении с ними.

Ниже представлен неполный список этих организаций:

Форум групп реагирования на инциденты и безопасности (FIRST)

Национальный кибер-криминалистический и учебный альянс (NCFTA)

Программа Microsoft Active Protections (MAPP)

Центр обмена и анализа информации финансовых служб (FS-ISAC)

Национальный центр обмена и анализа информации о здравоохранении (NH-ISAC)

Уровень киберугрозы

Каталог кибербезопасности (или индикатор уровня угрозы) можно найти в различных общедоступных источниках.

Некоторые из этих каталогов, таких как CyberSecurityIndex.org, обновляются ежемесячно.

Другие, такие как уровень угрозы NH-ISAC или уровень оповещения MS-ISAC, обновляются чаще, основываясь на общей информации об угрозах.

Большинство этих индексов соответствуют тому же формату, что и исходный код безопасности Cyber Security. Он ежедневно оценивается CTU и обновляется соответствующим образом на основе текущей активности угроз.

Причина, указывающая на текущее состояние индекса, как правило, включает надежную и действенную информацию о программном обеспечении, сетях, инфраструктурах или ключевых активах для угроз.

Когда идет серьезная дискуссия о том, какая угроза соответствует уровню индекса кибербезопасности, CTU будет использовать критерии в определениях индекса кибербезопасности при принятии решений. CTU принимает очень серьезный и разумный подход при определении индекса кибербезопасности.

Каталог безопасности SecureWorks Cyber Security был ранее опубликован общедоступно, но теперь доступен только клиентам через специальный портал.

Новые угрозы

Рекомендации по угрозам сообщают о новых уязвимостях, которые могут привести к появлению новых инцидентов. Они публикуются как можно скорее, чтобы помочь кому-либо лучше защитить свои устройства или системы.

Методы наиболее успешной практики для защиты и защиты

Сегодняшние методы наиболее успешной практики для кибербезопасности – гибридный подход.

Ключевое – не отставание от быстрых продвижений в изощренности киберугроз, которые развиваются вне того, что в данный момент может выполнить и обеспечить служба безопасности.

Внутренние усилия по обеспечению безопасности ИТ:

Серьезное обучение конечных пользователей – практика соблюдения требований к обработке данных, распознавание попыток фишинга и процедур для противодействия попыткам социнженерии

Обновление программного обеспечения

Брандмауэр и антивирус *

IDS / IPS * – системы обнаружения вторжений и системы предотвращения вторжений

Мониторинг событий безопасности *

План реагирования на инциденты *

Требование к партнерам по обеспечению безопасности:

Проникновение и сканирование уязвимостей

Расширенный мониторинг угроз конечных целей атаки

Всегда актуальная информация об угрозе

Наличие со трудников службы реагирования на инциденты информационной безопасности

* Если ресурсы недоступны внутри компании, любые из этих работ можно перенаправить к поставщику решений безопасности.

Какие киберугрозы ждут нас в ближайшие годы

Последние годы принесли нам множество неприятных сюрпризов, напоминающих о важности поддержания кибербезопасности своих процессов на должном уровне. Под раздачу попали не только рядовые пользователи, но и корпорации-гиганты! Чего же нам ждать от следующих лет?

Эксперты кибербезопасности считают, что в ближайшие пять лет киберугрозы только обострятся, а самыми мощными из них станут взломы контактов смарт, дипфейки и «умный» фишинг.

И немалую помощь злоумышленникам окажут именно высокие технологии, развивающиеся прямо сейчас.

Виды киберугроз

Фишинг

На самом же деле «с той стороны» будет не реальный человек, а система умного фишинга! Выявить ее будет крайне сложно, лучшим средством обезопаситься от подобного нападения будет дублирование канала (параллельное общение не только через почту), а еще лучше — дополнительные устные договоренности и уточнения.

Дипфейки

Есть и более параноидальные мысли на этот счет: связаны они с репутационным уроном владельцев и управляющих компаний, чьи акции можно «ронять» с помощью дипфейкового компромата. Злоумышленники могут покупать подешевевшие акции, продавая их затем втридорога, обманывая таким образом того, против кого направлен компромат, дважды, а то и трижды.

Смарт-контакты

Но растет она быстро: в 18-м году смарт-контактов стало в двое больше, чем в предыдущем, и в ближайшие пять лет эта динамика сохранится. Ей сопутствует другая: рост связанных с технологией взломов и мошенничества!

Впрочем, на месте не стоят и специалисты по кибербезопасности. Озаботьтесь наличием и должной подготовкой своего штатного специалиста, а лучше пройдите профессиональную подготовку сами и будьте во всеоружии.

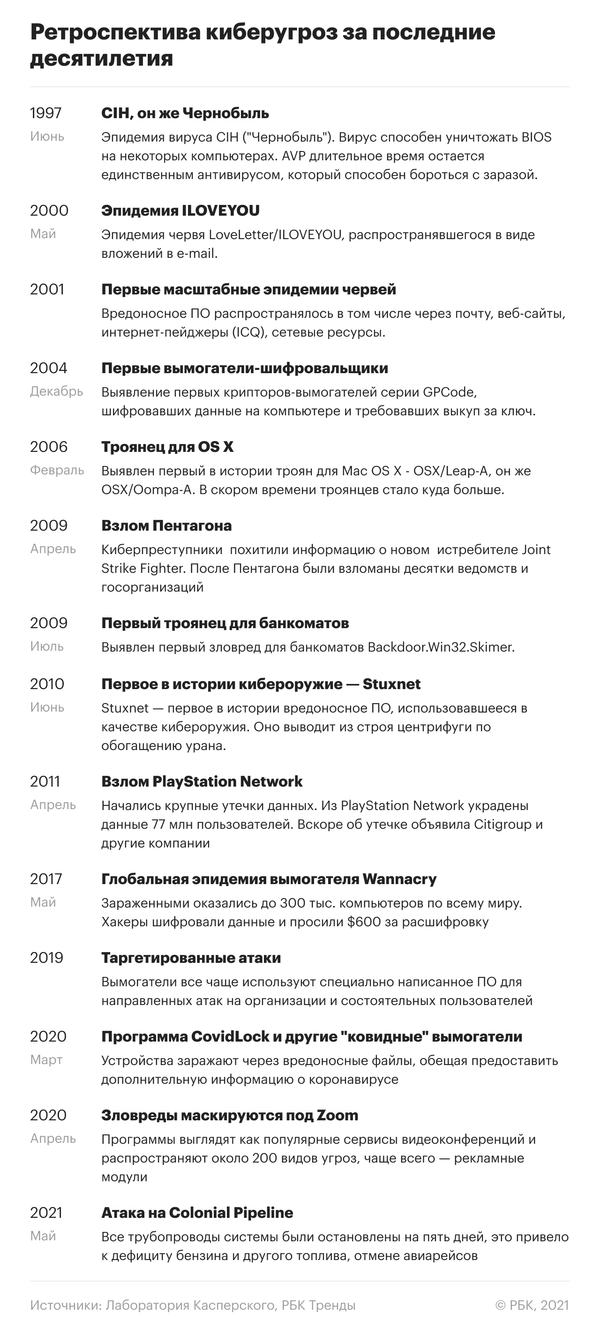

От хулиганских вирусов до атаки на нефтепровод: как меняются киберугрозы

Как развивались киберугрозы: главные этапы

«Когда все начиналось в конце 1980-х годов, это были примитивные программки, которые создавались с целью самовыражения. Людям было интересно попробовать себя в создании компьютерных организмов — вирусов. Они заражали файлы и на дискетках передавались из компьютера в компьютер», — рассказывает главный технологический эксперт «Лаборатории Касперского» Александр Гостев о первых в истории киберугрозах.

До конца 1990-х годов по Сети гуляли в основном хулиганские вирусы. С дискет они быстро перебрались в электронную почту, но не причиняли крупного ущерба. Они просто забивали своими копиями интернет-каналы или нарушали работу программ и персональных компьютеров.

Настоящая киберпреступность появилась, как только хакеры поставили перед собой коммерческие цели. В начале 2000-х начали массово появляться вредоносные программы, которые крали конфиденциальные данные, деньги со счетов и пароли или каким-то другим образом наносили материальный ущерб.

Тогда же начались эпидемии сетевых червей. Они проникают в систему через уязвимости в операционке или установленном ПО и распространяются по всем возможным каналам (по электронной почте, через веб-сайты, сетевые ресурсы), заполняя интернет своими копиями. К примеру, сетевой вирус Slammer «весил» всего 376 байт. Но он разошелся так быстро и повсеместно, что нагрузка на интернет возросла в среднем на 25%. Некоторые страны, в том числе Южная Корея, оказались частично отрезаны от интернета.

Следом за червями для ПК пришли мобильные вирусы и трояны. Один из известных троянов — Backdoor.Win32.Skimer — заражал банкоматы, позволяя преступникам снимать деньги и красть данные о картах.

Дальше — хуже: с киберугрозой столкнулись государственные ведомства и операторы энергетической инфраструктуры. Один из самых ярких примеров — взлом компьютерной системы Пентагона в 2009 году. Злоумышленники выкрали данные о новом многоцелевом истребителе Joint Strike Fighter.

Вирус заразил более 1 млн компьютеров по всему миру. Но в своих действиях был крайне избирательным и нарушал работу строго определенных промышленных автоматов. По одной из версий, червь создали спецслужбы США и Израиля. «Эффект этого вируса сопоставим с бомбардировкой завода. Но здесь результата достигли тихо и незаметно», — подчеркивает Гостев.

В середине 2010-х годов мир захватили программы-шифровальщики. Попадая в систему, они зашифровывают данные или блокируют к ним доступ, а за расшифровку требуют выкуп. Для обычных пользователей суммы исчисляются сотнями и тысячами долларов, для бизнеса — миллионами.

Причем бизнесу хакеры уделяют все больше внимания. От массового заражения пользовательских ПК они переходят к атакам на корпоративные сети. По данным «Лаборатории Касперского», переломным был 2016 год: всего за несколько месяцев число вымогательских кибератак на компании выросло в три раза.

В последние несколько лет жертвой шифровальщиков оказались многие крупные бренды. Хакеры атаковали Honda, Fujifilm, Toshiba и десятки других известных компаний.

Иногда это приводило к серьезным последствиям. Так, летом 2021 года вирус-вымогатель поразил американскую трубопроводную систему Colonial Pipeline. Из-за него в нескольких штатах возник дефицит топлива, а президенту США Джо Байдену пришлось объявлять чрезвычайное положение.

Однако, по мнению Гостева, атаки на критические объекты вряд ли станут трендом для массовых киберпреступлений. Государства остро реагируют на такие инциденты, и бросают все силы на поиск злоумышленников. «Атакующие поняли, что могут быть проблемы, — объясняет эксперт. — Поэтому сейчас стараются не трогать критические объекты — транспорт, электроэнергию, продукты питания. Вместо них атакуют что-нибудь попроще — игровые и страховые компании, банки».

Что произошло на удаленке

Переход компаний на дистанционный режим в 2020 году еще больше осложнил ситуацию с киберугрозами. Удаленные подключения дали хакерам новый простор для действий. По данным «Лаборатории Касперского», количество RDP-атак (Remote Desktop Protocol — специальный протокол Microsoft, позволяющий удаленно взаимодействовать с сервером) выросло в несколько раз.

Сотрудник на дистанционке — идеальная мишень для хакера. Как правило, дома человек остается один на один с техническими вопросами. При этом он чувствует себя более свободно и, соответственно, больше рискует, отмечает представитель направления для повышения цифровой грамотности Security Awareness Елена Молчанова. «Год назад мы проводили исследование, и выяснилось, что 51% сотрудников смотрят контент для взрослых с того же самого компьютера, что и работают. Как правило, это не самые защищенные сайты», — говорит она.

«Самое слабое звено в организации — это человек, — согласен Александр Гостев. — Например, при таргетированной атаке преступники заранее выбирают компанию, анализируют ее средства защиты и ищут сотрудника, которого можно атаковать. Они могут, например, отправить фишинг-письмо, чтобы пользователь прошел по ссылке и запустил файл». Бывает, что внутренние средства безопасности помещают письма от атакующих в спам или другую специальную папку. Но человек сам туда заходит, открывает письмо и вложение с вредоносным файлом.

Для обычных сотрудников правила кибербезопасности — не приоритет, ведь они сосредоточены на своих основных задачах, объясняет Елена Молчанова. Поэтому компания сама должна обеспечить команду удобным и безопасными средствами для работы и донести правила их использования.

В 2020 году бизнес пытался это делать, но не всегда удачно. Например, при переходе на удаленку многие работодатели рассылали сотрудникам инструкции. «Часто там были такие указания — настройте двухфакторную аутентификацию, смените пароль на роутере. Люди видели, что им ничего не понятно, и прекращали даже думать об этом», — рассказывает Молчанова.

Киберзащита на удаленке

Что делать сотруднику

Что делать компании

Как меняется киберзащита

Увеличение количества угроз повышает требования к киберзащите. «Когда я пришел работать в компанию в конце 2002 года, у нас было максимум 500 новых вредоносных программ в неделю, — вспоминает Александр Гостев. — А сегодня таких программ порядка 350 тыс. в день. И если раньше с задачей по обработке этих входящих вирусов справлялись четыре человека, то сейчас есть целая группа аналитиков. Их около десяти человек, но они обрабатывают менее 1% всего потока».

Остальные 99% берет на себя робот — система машинного обучения, которая идентифицирует, классифицирует вирусы, подбирает к ним методы выявления и так далее.

Но не у всех компаний достаточно ресурсов для борьбы с растущим потоком. Опросы «Лаборатории Касперского» показывают, что только у 31% крупных корпораций есть выделенный отдел кибербезопасности. Лишь 10% располагают собственным SOC (Security Operation Center — центр информбезопасности). 3% имеют отдел киберразведки, 2% — отдел анализа вредоносных программ.

Пытаясь минимизировать затраты на кибербезопасность, бизнес начинает использовать сервисные модели. Опросы показывают, что почти две трети крупных компаний (69%) в России и мире планируют передавать эти функции на аутсорс.

Как выбирать решение

Для борьбы с киберугрозами на рынке очень много инструментов, и это не всегда плюс. «К какому поставщику ни приди, он предложит колоссальное количество продуктов. Специалисты по безопасности понимают, какие угрозы их беспокоят, но чтобы выбрать подходящее решение, нужно потратить массу времени и сил. И вот эта сложность при выборе негативно сказывается на уровне безопасности», — говорит эксперт «Лаборатории Касперского» Никита Зайчиков.

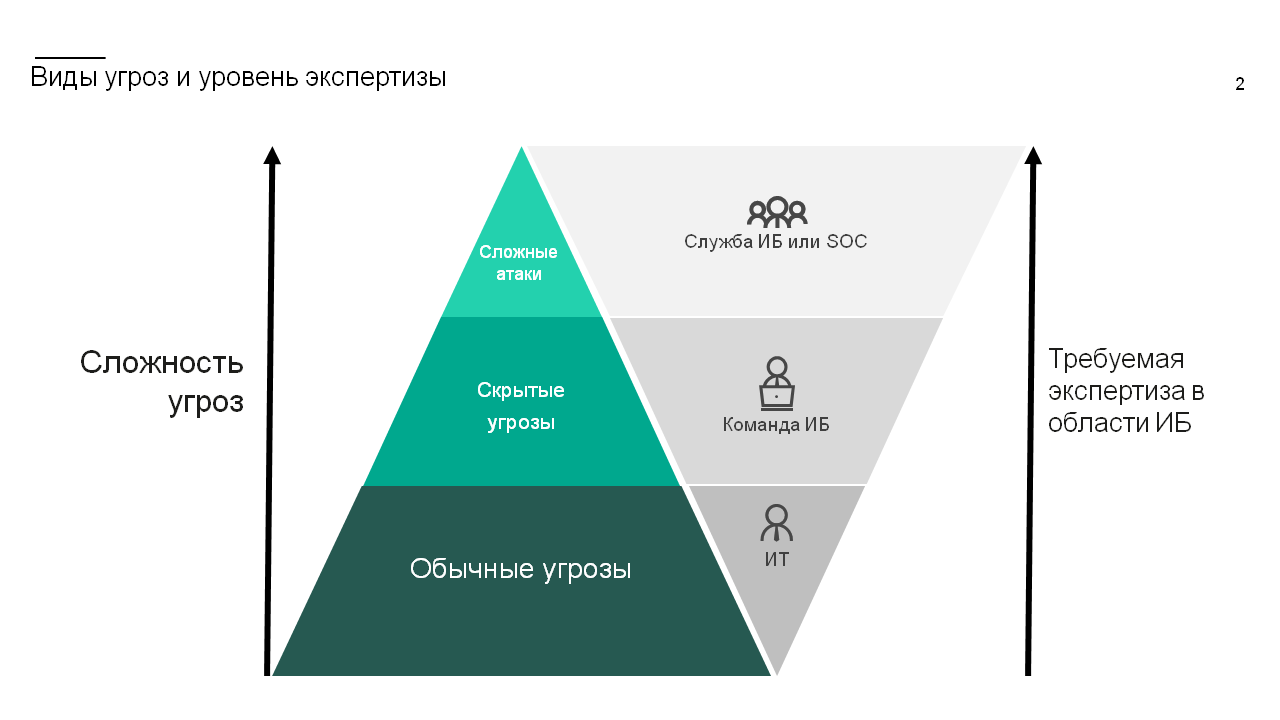

Чтобы упростить задачу, создаются гибкие системы защиты, которые можно собирать по принципу конструктора. В частности, в «Лаборатории Касперского» разработали ступенчатый подход, который охватывает три уровня угроз:

Сюда относится вредоносное ПО, которое массово рассылается по Сети: вирусы, программы-шпионы, вымогатели. Обычно это дешевые программы, доступные для скачивания в даркнете. С ними хорошо справляются антивирусные решения.

Готовятся заранее и нацелены на определенную компанию. Часто применяется самописный софт, рассчитанный на средства корпоративной защиты конкретной организации.

Свои решения «Лаборатория Касперского» также разделила на три уровня. Например, уровень Kaspersky Optimum Security создан для компаний, которые сталкиваются со скрытыми угрозами. «Размер бизнеса в этом случае значения не имеет. Решение подойдет тем, кому мало базовой защищенности и нужен следующий шаг. Например, если компания хочет знать больше об инцидентах — откуда пришли атакующие, что успели наделать в системе и как развивалась ситуация, а также быстро отреагировать на атаку», — говорит Зайчиков.

Из чего состоит Kaspersky Optimum Security

Kaspersky EDR для бизнеса Оптимальный обеспечивает защиту на конечных точках, то есть непосредственно на устройствах сотрудников. А сервис Kaspersky Managed Detection and Response занимается непрерывным поиском, обнаружением и устранением угроз, направленных на предприятие.

Все файлы, попадающие извне в корпоративную систему, сначала отправляются в «Песочницу» (Kaspersky Sandbox). Это изолированная среда для проверки на вредоносность. Часто файлы со скрытыми угрозами «видят» антивирус и не дают о себе знать, а работать начинают только после отключения средств защиты. В «Песочнице» такие угрозы сразу проявляют себя и устраняются.

Решение включает в себя Kaspersky Threat Intelligence Portal. Это портал с базой данных опасных приложений, сайтов, IP-адресов и т.п. Он позволяет проверять подозрительные элементы на наличие связанных с ними киберугроз, чтобы вовремя на них отреагировать.

С помощью платформы Kaspersky Security Awareness для сотрудников компаний-клиентов проводят тренинги разных уровней сложности — от базового до экспертного.

Что дальше

В перспективе подавляющее большинство угроз и атак будут анализировать и отражать нейросети, прогнозирует Александр Гостев. Но все равно понадобятся люди, которые будут их создавать и контролировать процесс обучения.

«Невозможно сделать нейросеть, которую достаточно запустить один раз, чтобы она работала годами. Сеть способна самообучаться, но постепенно может замусориться. Или злоумышленники могут понять принципы ее работы и сбить настройки, посылая специальным образом структурированные файлы. В общем, без человека не обойтись», — рассказывает эксперт.

Он также не исключает, что в будущем появятся новые хакерские суперпрограммы, массово поражающие устройства. Такое ПО работает через «уязвимости нулевого дня» в операционных системах. Это брешь в коде, которая пока неизвестна производителю, поэтому для нее пока нет обновлений и патчей.

«Мы способны разработать противоядие за 40 минут, но остается проблема его доставки до всех пользователей, — продолжает Гостев. — Новые «уязвимости нулевого дня» могут появиться в любой момент. Поэтому теоретически в любой момент может возникнуть червь, который в течение часа поразит миллионы компьютеров по всему миру и выведет их из строя».

В то же время Елена Молчанова отмечает, что, столкнувшись с большим количеством инцидентов, компании осознали роль сотрудников в киберзащите и начали обучать их безопасной работе. «Такое обучение можно сравнить с вакцинацией, которая формирует вам иммунитет. Оно дает компании прочную защиту», — заключает эксперт.