кибервойна что это такое

Кибервойна. Когда 500 Кб кода страшнее межконтинентальной ракеты

Привет, Хабр! Мы искренне поздравляем всех хабровчан с Днём защитника Отечества! И сегодня подготовили интересный тематический материал.

«Война никогда не меняется». Думаю, все узнали интро из Fallout. Но действительно ли это так? Ведь за последние 20 лет военная сфера изменилась настолько сильно, что практически не имеет ничего общего с масштабными конфликтами прошлого века. Сегодня мы поговорим о современных высокотехнологичных элементах военных действий – так называемой «кибервойне».

Уже во время холодной войны между СССР и США мировые лидеры поняли, что одна ошибка с любой стороны будет означать не просто начало войны, а практически гарантированное уничтожение всего человечества, ведь к 1967 году обе мировые державы обладали суммарным боезапасом в 40 тысяч ядерных зарядов.

Несколько раз мир буквально висел на волоске. Стоит вспомнить только ложное срабатывание советской космической системы раннего предупреждения «Око», зафиксировавшей 26 сентября 1983 года запуск нескольких ракет с американской территории. Оперативный дежурный Станислав Петров, занимавший должность инженера-аналитика, который принял на командном пункте сигнал от «Ока» усомнился в верности данных. Будучи инженером, он справедливо считал, что компьютер может ошибаться. И его логику несложно понять. В случае начала войны американцы бы использовали весь свой арсенал, а не стали запускать пару ракет с одной базы. Петров сознательно нарушил инструкцию и сказал командиру, что произошло ложное срабатывание системы. Поступи дежурный по инструкции – со стороны СССР сразу же последовал бы «удар возмездия» и никого из нас не было бы в живых. Никто, кому сейчас младше 37 лет, вообще не появился бы на свет.

Спасший тогда всю планету Станислав Петров получил только выговор. Эта история была подробно описана в книге Дэвида Хоффмана «Мертвая рука» — одном из главных мировых произведений о «холодной войне».

Хакеры – новые спецагенты

2010 год ознаменовал начало совершенно нового типа военных действий – кибернетических.

В сентябре стало известно, что компьютерный вирус Stuxnet нанёс значительный ущерб иранской ядерной программе. Этот червь весом в 500 Кб стал причиной повреждения 1368 из 5000 центрифуг для обогащения урана и отбросил ядерную программу Ирана примерно на два года назад. Ещё раз: 500 килобайт кода на ассемблере, С и С++ частично разрушили инфраструктуру ядерной программы целой страны, которую выстраивали на протяжении десятилетия.

По уровню ущерба действие червя можно сравнить с полноценным налётом ВВС и атакой с воздуха. Но при этом нет никакого риска для живой силы атакующего и военной техники, не тратятся боеприпасы. Для атаки не нужно ничего, кроме куска кода. Уже прошло 10 лет после первого звоночка кибервойн, но до сих пор неясно, насколько серьёзный ущерб могут причинить подобные атаки. Эксперты рассматривают самые пессимистичные варианты вроде подрыва ядерных боеголовок прямо в шахтах запуска.

Некоторые эксперты оценивают угрозу кибервойн настолько высоко, что «это заставляет их просыпаться ночью». Ведь по сути ни у одной из существующих стран нет достаточной защиты от киберугроз.

Надежной киберзащиты не существует

Абсолютно. Пусть стратегические объекты вроде ядерных шахт и атомных электростанций защищены довольно хорошо, но возможности кибератак развиваются значительно быстрее, чем навыки защиты от них.

Разрушение плотины Гувера или её повреждение грозит затоплением территории свыше 360 кв. км. Пострадают пригороды Лас-Вегаса и десятки небольших городов. А Калифорния, Невада и Аризона враз лишатся четверти всех энергетических мощностей. Это была бы колоссальная катастрофа, которую оценивали бы в миллиарды или даже десятки миллиардов долларов.

Для сравнения: так выглядит плотина Bowman Avenue, на которую было совершено нападение:

Никакой стратегической ценности она не имеет, но при этом успешная диверсия показала США опасность кибервойны, в том числе, для них самих. Но это далеко не всё.

Одной из главных опасностей кибервойн, как ни странно, считают Интернет вещей. Ведь, чем больше девайсов подключено к глобальной сети, тем шире возможности использовать их во вред. Безопасность Интернета вещей настолько слаба, что опасность может представлять обычный чайник, холодильник или даже унитаз.

Понятно, что режимные объекты не имеют выходов в сеть и охраняются куда строже. Но от человеческого фактора и многоступенчатых диверсий это не уберегает.

У любого режимного объекта очень сложная техническая структура. Но время от времени им тоже нужны технические апгрейды. Контролировать их производство на каждом отдельном этапе практически невозможно – в создании программных частей принимают участие сотни и тысячи людей. Заразить даже партию чипов на стадии производства проще, чем может показаться. И если заражённый чип попадёт в панель управления, то его в перспективе можно использовать для кибератаки.

Проблемы международной политики

В мае 2019 года израильские ВВС уничтожили здание в городе Газа, в котором размещались основные компьютерные мощности Хамаса – организации, признанной террористической в Израиле. Заметим, авиаудар был нанесён по вполне себе жилому кварталу.

Один из основных принципов военных действий гласит, что ответ на атаку должен быть пропорционален самой атаке. Но сложность заключается в том, что оценить перспективную угрозу невозможно.

Если спутник может оценить количество боевых подразделений и тяжёлого вооружения, а также их возможные цели, то выяснить мощности и цели кибератак невозможно. Но даже если учесть, что целью кибератак могут стать стратегические пункты вроде ядерных шахт или электростанций, подобные превентивные удары по компьютерным базам находятся глубоко в серой зоне и не отвечают принципам ведения военных действий.

ООН и НАТО должны были разработать международные законы ведения кибервойн еще в 2014 году. Но, по состоянию на начало 2021 года, их всё ещё нет. Потому что до сих пор неясно, насколько опасной может быть кибервойна и как вообще её можно регулировать. Есть только рекомендательные правила, которые не имеют законодательной силы.

В 2013 году эксперты НАТО подготовили документ под названием «Таллинское руководство по ведению кибервойн», где в 95 пунктах расписали правила ведения военных действий с помощью киберпространства. В 2017 году их дополнили до 154 правил.

По сути, Руководство в редакции 2017 года уже охватывает все или практически все возможные варианты кибератак, но не носит обязательного характера. Чтобы они стали обязательными для стран, необходима колоссальная законодательная и политическая работа.

Развитые страны разрабатывают собственные доктрины кибербезопасности. Но, по сути, это только внутренние правила, что считать элементами кибервойн, как защищаться от кибератак и как на них реагировать. До единой и общепринятой системы ещё очень далеко.

Простые граждане часто ошибочно понимают, что такое «кибервойна». «Говорящие головы» с экранов и дезинформация в новостях – это только элемент политики. Настоящая же кибервойна начнётся в тот момент, когда в одночасье пропадут мобильная связь, Интернет и начнут взрываться АЭС вместе с шахтами межконтинентальных ракет.

Собственно, мировому сообществу уже давно пора осознать, что кибервойна может быть не менее опасной, чем полноценное военное столкновение между государствами. Здесь другие плацдармы, другие воины, другие боеприпасы. Но смысл один – война, к сожалению, никогда не меняется. Но вполне в наших силах не допустить её. Всем мира!

Узнайте подробности, как получить Level Up по навыкам и зарплате или востребованную профессию с нуля, пройдя онлайн-курсы SkillFactory со скидкой 40% и промокодом HABR, который даст еще +10% скидки на обучение:

Кибервойны (Cyberwarfare)

Хотя войну нового времени можно назвать психологической, противостояние в кибернетическом пространстве представляет реальную опасность. Компьютерные технологии и Интернет получили широкое распространение по всему миру и используются не только в повседневной жизни граждан, но и на предприятиях, в государственных учреждениях, которые в свою очередь являются важной структурной единицей страны. Вредоносное воздействие на инфраструктуру, заводы, больницы представляет угрозу для национальной безопасности стран.

Высоким приоритетом кибервойны является не только нанесение ущерба противнику, но и защита собственных данных, поэтому кибербезопасность — неотъемлемая часть подобного рода противостояний. Она представляет собой совокупность принципов, средств и стратегий для обеспечения неуязвимости и защиты киберсреды, доступности, целостности и конфиденциальности данных.

Способы и этапы ведения кибервойны (cyberwarfare)

Кибернетическая война состоит из двух этапов: шпионаж и атаки. Первый этап подразумевает сбор данных посредством взлома компьютерных систем других государств. Атаки можно разделить на типы в зависимости от цели и задач военных действий:

Цели кибервойны

Все операции кибервойны (cyberwarfare) направлены на нарушение функционирования вычислительных систем, отвечающих за работу деловых и финансовых центров, государственных организаций, на создание беспорядка в жизни страны, поэтому в первую очередь страдают важные жизнеобеспечивающие и функциональные системы населенных пунктов. К ним относятся системы водоснабжения, канализация, электростанции, энергетические узлы, другие коммуникационные сети.

Источник угрозы

ИБ специалисты делят киберпространство на три уровня:

Точно так же можно разделить и кибератаки:

Главная цель, которую преследуют государства, ведущие кибервойны, — вывод из строя инфраструктуры стратегического значения (финансовой, энергетической, промышленной, транспортных сетей, санитарной системы и др.) их противников.

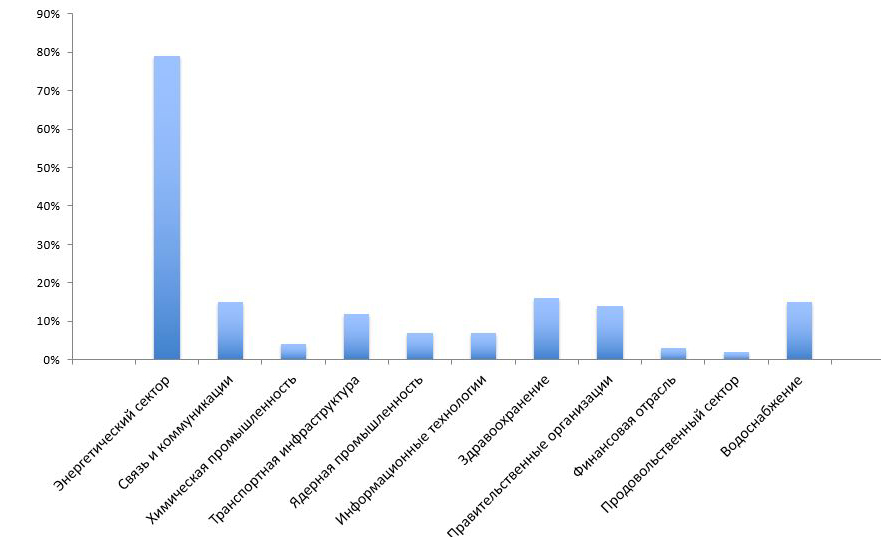

По статистике компании «АМТ Груп» (см. диаграмму) видно, что главной целью кибератак стал топливно-энергетический комплекс. Очень часты случаи, когда некий объект атакуют не ради него самого, а с целью навредить энергетике.

Следует напомнить о кибератаке 2009 года, которая была направлена на бразильскую ГЭС. В ее результате без света остались порядка 60 миллионов жителей. Была парализована вся инфраструктура нескольких городов.

Новые технологии дают серьезный толчок развитию способов ведения кибервойны (cyberwarfare). Многие государства создали кибервойска и выделяют средства для создания систем защиты.

Анализ риска

В настоящее время каждый технологический процесс контролируется информационными технологиями — будь то даже регулировка дорожного движения, малейшее нарушение в которой вызовет серьезные проблемы. Активное использование технологий сделало цивилизацию зависимой, а следовательно, уязвимой. Поэтому предугадать последствия кибератаки невозможно.

Многие страны обеспокоились безопасностью своих информационных систем и вписали ее в национальную стратегию обороны. Де-факто интернет-пространство стало новой сферой ведения военных действий. В США для наступательных действий и защиты важных объектов от киберугроз создано киберкомандование (Cybercom). В России в 2014 году созданы войска информационной безопасности (кибервойска). В Китае также состоят на службе порядка 20 тысяч хакеров. Кроме указанных стран, к кибервойне (cyberwarfare) также готовятся Иран, Израиль, европейские страны.

Основная цель кибервойск — защита инфраструктуры страны и асимметричное воздействие на противников, которое представляет собой нанесение вреда с использованием всех доступных технологий.

Кибервойна, кибердиверсии и кибертерроризм

Многие до сих пор полагают, что кибервойна − это плод чьей-то богатой фантазии, зачастую даже не понимая, что скрывается под этим словом. Однако кибервойна не фантазия, это реальность. Та реальность, в которой всем нам придется жить, и чем лучше вы будете понимать, что это такое и как она ведется, тем эффективнее сможете защитить себя.

При помощи кибероружия можно спровоцировать аварии на ядерных объектах, лишить общество всех видов коммуникаций, включая сотовую и спутниковую связь, парализовать движение транспорта, подачу электричества… и, да, все это не шутка.

Существует распространенное заблуждение, что атаки на сайты, разработка вирусов, информационные вбросы − это и есть кибервойна, потому не стоит расценивать ее как серьезную угрозу. Описанное выше − это еще не кибервойна, вот когда на ближайшей к вам АЭС начнется выброс радиации в атмосферу, перестанет работать сотовая связь и прекратится подача электричества − это будет настоящая кибервойна.

Мы слишком восхищаемся компьютеризацией всех сфер, часто не понимая одну простую истину: помимо возможностей компьютеризация несет и серьезные угрозы.

Это прекрасно понимают руководители кибервойск разных стран. Из публикаций в прессе стало известно, что в 2012 году США активно начали вкладывать в разработку атакующего вредоносного программного обеспечения. В 2014 году министр обороны РФ Сергей Шойгу подписал приказ о создании в составе Генерального штаба РФ специального киберкомандования, а чуть позже официально были сформированы кибервойска. Подобные киберподразделения есть во многих странах, самыми передовыми являются кибервойска России, США, Китая, Израиля, КНДР и Великобритании.

Деятельность кибервойск включает в себя три основных направления: защита, разведка, нападение. Ярким примером разведки является разоблаченный Эдвардом Сноуденом взлом американскими спецслужбами серверов китайской компании Huawei − крупнейшего производителя сетевого оборудования, в том числе и оборудования для телекоммуникационных компаний. Этот успех позволял спецслужбам США организовать массовую слежку за жителями Поднебесной и других стран, куда поставлялось оборудование (в их числе Иран, Пакистан, Куба).

Говоря о киберзащите, сложно привести конкретный яркий пример, так как обычно это комплекс мер превентивного характера. Например, в России последние годы создается модель изолированного интернета. Обычно это преподносится обществу как решение на случай отключения России от международной сети Интернет, но ровно также это может быть использовано для изоляции в случае систематических кибератак. Нападение включает в себя атакующие действия при помощи вредоносного программного обеспечения или без него.

Ярким примером атакующего ПО является Stuxnet − вредоносная программа, способная физически разрушать инфраструктуру ядерных объектов. Stuxnet была использована для выведения из строя центрифуг на заводе по обогащению урана в Натанзе (Иран), что отбросило иранскую ядерную программу примерно на два года назад. Предположительно Stuxnet разработана спецслужбами США или Израиля.

Кстати, вы знаете, как стала возможна данная атака?

Сотрудник Siemens вставил инфицированную Stuxnet USB-флешку в рабочую станцию. Банальное нарушение правил безопасности; компания Siemens, к слову, признала ошибку своего сотрудника.

Приведу еще пример кибердиверсии.

В декабре 2015 года при помощи вредоносного программного обеспечения BlackEnergy были атакованы украинские энергетические компании «Прикарпатьеэнерго» и «Киевоблэнерго»

Украинцев несколько часов были без электричества.

Из этого вам стоит сделать один важный вывод: обычно (хотя и не всегда) атаки проводятся какими-нибудь незамысловатыми методами и их можно предотвратить простой внимательностью.

В случае с BlackEnergy это был открытый документ из полученного письма, в случае со Stuxnet − USB-флешка, опрометчиво подключенная к рабочей станции, ничего сверхъестественного.

Мы не можем в рамках данной статьи научить защищаться от угрозы кибервойны, наверное, вы и сами это отлично понимаете. Это задача, решаемая на уровне государства и спецслужб. Но мы можем рассказать вам, как помочь своей стране стать защищеннее. Первым делом вам надо понять вашу роль в предполагаемой кибервойне. Скорее всего, вы будете использованы как инструмент распространения вредоносного программного обеспечения, как тот сотрудник Siemens.

Обычно в фильмах атака на какие-то значимые объекты происходит при помощи сканирования сети, поиска уязвимых мест, взлома. Однако на практике большинство ключевых систем изолированы. Изолированная система не имеет доступа в Интернет, и атаковать ее оттуда невозможно, часто и физический доступ к ней надежно охраняется службой безопасности. Но, как и любая система, она состоит из устройств, периодически требующих замены или ремонта. Например, на этапе разработки/доставки устройств можно внедрить в них вредоносное программное обеспечение.

Представьте себе АЭС с изолированной системой, требующей замены какого-либо компонента. Может же случиться так, что новое устройство придет с уже вшитым вредоносным программным обеспечением? Для этого необходимо знать, когда и какие компоненты будут менять, где они разрабатываются, получить доступ к процессу разработки, смоделировать и осуществить атаку. Это не просто, и для этого нужны качественные разведданные.

К примеру, есть Андрей, и он работает на овощном складе. Андрей, разумеется, считает, что он не интересен спецслужбам. Но у Андрея есть бывший одноклассник Сергей, который работает охранником у руководителя организации, занимающейся производством комплектующих для АЭС. Вы, наверное, понимаете, что Андрей станет одним из звеньев для конечной цели − доставки зараженной техники на АЭС. Итак, большинство простых смертных выступает в роли источников информации и атаки. Именно таким источником атаки стал сотрудник Siemens, вставивший зараженную флешку в рабочую станцию и нанесший огромный урон иранской ядерной программе. Вы можете стать или таким сотрудником, или человеком, через которого получат доступ к сотруднику. Потому организация своей безопасности и анонимности − важная часть комплексного противостояния угрозе кибервойны.

Давайте поговорим о кибертерроризме, или, как его еще называют, компьютерном терроризме.

Помимо самолета целью может стать ваш автомобиль. Да, мы уверенно идем к эпохе полного автопилота: современные автомобили могут брать на себя функции управления в помощь водителю. И, к сожалению, их можно взломать.

Представьте себе ситуацию: богатый бизнесмен выходит из дома, садится в свой автомобиль и едет на работу. Хакер-убийца взламывает автопилот его машины и направляет ее под встречную фуру. Думаете, это пустые фантазии? К сожалению, взломы автомобилей − это реальность, и не думайте, что данная опасность угрожает только самым последним моделям автомобилей вроде Tesla.

В 2015 году под отзыв попали 1,4 миллиона автомобилей марок Jeep, Dodge, Chrysler и Ram. Отзыв был вызван уязвимостью в штатной мультимедийной системе Uconnect, эксплуатируя которую злоумышленники получали возможность дистанционно управлять автомобилем. Специалисты из Uber Advanced Technology демонстративно взломали Jeep Cherokee 2014-го и отправили его в кювет.

Кибервойны – войны будущего

Пока такие войны не носят масштабного характера, но уже сейчас можно заметить локальные очаги их проявления. Одним из самых значимых эпизодов последнего времени многие эксперты признали операцию против строящейся АЭС в Бушере. По мнению специалистов, реактор мог быть поврежден в результате атаки компьютерного вируса Stuxnet, который нанес серьезный ущерб системе управления АЭС и компьютерной сети станции. Россия и ряд стран Персидского залива, опасаясь повторения Чернобыльской катастрофы, давят на Тегеран с целью добиться разрешения на проведение инспекции реактора атомной электростанции. В частности на этом настаивает представитель России при НАТО Дмитрий Рогозин, который выступает за проведение совместной инспекции Россия-НАТО с целью определения реального состояния атомного объекта.

Вторым наиболее значимым актом кибервойны ближайшего времени стала публикация огромного количества секретных материалов на сайте Wikileaks. В данном случае жертвой хакеров стали сами Соединенные Штаты. Достоянием миллионов людей по всему миру стали сначала секретные документы, касающиеся войн, которые ведут США в Афганистане и Ираке, а затем и публикация переписки американских дипломатов. Публикация данных материалов не только поставила под угрозу жизнь многих людей, сотрудничающих со спецслужбами и правительством США, но и нанесла существенный ущерб американской дипломатии и имиджу страны в целом.

То, как легко множество секретных документов оказались в руках заинтересованных в этом лиц, позволяет сделать выводы о том, что США уязвимы для атак подобного рода, и не в состоянии обеспечить должный уровень защиты для передачи подобного рода данных.

Подтверждением этого стала и учебная симуляция кибервойны, которую в начале 2010 года провела некоммерческая организация Bipartisan Policy Center. Целью операции было выявление того, что стало бы с США, если бы против страны была применена массированная хакерская атака. Эксперимент под названием «Шоковая киберволна» наглядно показал, что страна имеющего огромный арсенал ядерных и обычных вооружений оказалась абсолютно не готова к кибервойне. В случае массированной хакерской атаки инфраструктура беспроводной мобильной и проводной телефонной связи, а также система электроснабжения оказываются крайне уязвимы и могут в одночасье выйти из строя, что приведет к нарушению нормальной работы экономики всей страны.

Симуляция кибервойны проводилась с использованием 230 компьютеров участников эксперимента. Все участники были работниками оборонных ведомства, частных компаний, работающих в области обеспечения безопасности, агентств по безопасности и общественных объединений.Участникам эксперимента с легкостью удалось нарушить работу энергосистемы и телефонной сети страны. В ходе атаки вредоносное мобильное ПО начинало рассылать вирусные программы на другие телефоны, которые также активно заражали друг друга. В результате стали выпадать целые кластеры, которые не выдерживали нагрузки на сеть. Моделирование кибервойны показало, что грамотная атака способна оставить 40 млн. жителей США, проживающих на востоке страны без электричества всего через полчаса после ее начала. Еще через час 60 млн. абонентов сотовой связи с удивлением обнаружат, что их мобильные телефоны превратились в обычные пластмассовые брелки. А еще через пару часов паралич доберется и до центра финансового мира – Wall Street.

Схема проводимых кибератак, по мнению Bipartisan Policy Center, заключается в том, что нападение происходит не напрямую из-за рубежа, а опосредственно. Сначала в стране, подвергнувшейся нападению, инфицируются компьютеры обычных пользователей – законопослушных граждан, а уже после этого с этих компьютеров атакуются нужные сервера, к примеру, того же Пентагона.

Выступая после проведенного эксперимента, секретарь США по вопросам национальной безопасности Майкл Чертофф признал, что страна совершенно не защищена от подобных угроз современного мира и, что государство предпримет в ближайшее время все меры, для укрепления собственной безопасности. Чиновник подчеркнул, что за последнее время число атак из-за рубежа постоянно растет, во многом за счет Китая и стран мусульманского мира, которые обижены внешней политикой Штатов.

В реальности кибератака может представлять существенную угрозу только при массированном коллективном воздействии на отдельные критические точки системы, которая была заранее выбрана в качестве жертвы. Подобные угрозы крайне редко могут исходить лишь от одной антиобщественной личности. Наибольшую опасность и масштаб настоящей кибервойны они примут лишь в том случае, если будут осуществляться отдельными корпорациями или правительствами стран, которые способны привлечь значительные технические и людские ресурсы для нанесения направленных киберударов. Но даже при этом, значительным фактором в данной ситуации остается – человеческий, что и подтвердил случай в Иране. В конечном счете, как бы уникальна и прогрессивна не была написанная вредоносная программа открыть или закрыть ей доступ в систему способен зачастую только человек.

Кибервойны постепенно занимают все больше военных умов по всему миру. Глава австралийского оборонного ведомства – адмирал Крис Барри призвал политиков и солдат относится к кибервойне так же серьезно, как и к ракетной угрозе. Кибервойна – это достаточно дешевый и эффективный способ выведения из строя гражданских и оборонных объектов. Ирония в данном случае состоит в том, что наиболее передовые в техническом плане страны являются наиболее уязвимыми для кибервторжения. В настоящее время Правительства, коммунальные службы, частные компании и многие другие организации переносят свою управленческую деятельность в интернет или публичные сети передачи данных. А там, где есть возможность выхода в интернет, всегда существует и возможность нежелательного проникновения извне.

Несколько раз мир буквально висел на волоске. Стоит вспомнить только ложное срабатывание советской космической системы раннего предупреждения «Око», зафиксировавшей 26 сентября 1983 года запуск нескольких ракет с американской территории. Оперативный дежурный Станислав Петров, занимавший должность инженера-аналитика, который принял на командном пункте сигнал от «Ока» усомнился в верности данных. Будучи инженером, он справедливо считал, что компьютер может ошибаться. И его логику несложно понять. В случае начала войны американцы бы использовали весь свой арсенал, а не стали запускать пару ракет с одной базы. Петров сознательно нарушил инструкцию и сказал командиру, что произошло ложное срабатывание системы. Поступи дежурный по инструкции – со стороны СССР сразу же последовал бы «удар возмездия» и никого из нас не было бы в живых. Никто, кому сейчас младше 37 лет, вообще не появился бы на свет.

Несколько раз мир буквально висел на волоске. Стоит вспомнить только ложное срабатывание советской космической системы раннего предупреждения «Око», зафиксировавшей 26 сентября 1983 года запуск нескольких ракет с американской территории. Оперативный дежурный Станислав Петров, занимавший должность инженера-аналитика, который принял на командном пункте сигнал от «Ока» усомнился в верности данных. Будучи инженером, он справедливо считал, что компьютер может ошибаться. И его логику несложно понять. В случае начала войны американцы бы использовали весь свой арсенал, а не стали запускать пару ракет с одной базы. Петров сознательно нарушил инструкцию и сказал командиру, что произошло ложное срабатывание системы. Поступи дежурный по инструкции – со стороны СССР сразу же последовал бы «удар возмездия» и никого из нас не было бы в живых. Никто, кому сейчас младше 37 лет, вообще не появился бы на свет.